![В iPhone, iPad и Mac нашли уязвимость, связанную с Wi-Fi В iPhone, iPad и Mac нашли уязвимость, связанную с Wi-Fi]()

Как выяснила компания Eset, из-за ошибки (бага) в нескольких Wi-Fi чипах от Broadcom и Cypress, данные миллиардов пользователей, передаваемые по беспроводной связи, были беззащитны перед попытками злоумышленников получить к ним доступ. Среди уязвимых устройств – некоторые модели iPhone, iPad и Mac. И много других, список чуть ниже. Eset обнаружила эту уязвимость в середине прошлого года и сообщила о ней разработчику уязвимых чипов и пострадавшим компаниям для принятия мер. Сведения об уязвимости были опубликованы 26 февраля, на международной конференции по информационной безопасности.

Уязвимы устройства, использующие чипы FullMAC WLAN разработанные Broadcom и Cypress. В 2016 году Cypress приобрела у Broadcom несколько подразделений, в том числе и занимавшегося разработкой этих чипов, а также всю интеллектуальную собственность и все производственные линии, связанные с деятельностью этих подразделений.

Подпишись на наш чат в Telegram. Там авторы Appleinsider.ru общаются с читателями.

Причина уязвимости – баг, в течение нескольких лет ускользавший от его разработчиков. Этот баг может быть нейтрализован установкой в операционную систему устройства “заплатки”. У бага есть официальное обозначение (CVE-2019-15126) и несколько неофициальных имен. В Eset его назвали Kr00k, где “00” – два нуля. Еще его называют “проблемой с сеансовым ключом, состоящим только из нулей”. Суть проблемы рассмотрим ниже, начнем с самых важных и интересных вопросов: “какие устройства уязвимы?” и “что делать?”

Какие устройства уязвимые

Прежде чем перечислять пострадавших, считаю необходимым отметить, что виновник этой уязвимости – чипы от Broadcom/Cypress – одни из лучших в своем классе. Иначе известные своей дотошностью и придирчивостью к поставщикам компании как Apple, Amazon, Google и Samsung их не выбрали бы и не использовали бы на протяжении долгих лет.

Список пострадавших от CVE-2019-15126 устройств (позаимствован у Eset):

- Amazon Echo второго поколения;

- Amazon Kindle восьмого поколения;

- iPad mini 2;

- iPhone 6 и 6s;

- iPhone 8;

- iPhone XR;

- MacBook Air 2018 года;

- Google Nexus 5;

- Google Nexus 6;

- Google Nexus 6S;

- Raspberry Pi 3;

- Samsung Galaxy S4 GT-I9505;

- Samsung Galaxy S8;

- Xiaomi Redmi 3S.

Список пострадавших от CVE-2019-15126 Wi-Fi роутеров (позаимствован у Eset):

- Asus RT-N12;

- Huawei B612S-25d;

- Huawei EchoLife HG8245H;

- Huawei E5577Cs-321.

Уязвимость CVE-2019-15126 для роутеров опаснее, чем для других устройств, видимо поэтому исследователи Eset Милош Чермак, Роберт Липовски и Штефан Словенчик выделили их в отдельный список. А ответ на второй вопрос в заголовке раздела пока известен только для изделий Amazon и Apple. Установка “заплатки” на Amazon Echo или Amazon Kindle — не самое простое для пользователей этих устройств дело, поэтому Amazon уже установила эти заплатки на свои устройства “по воздуху”. Apple старается быть проще (и надежнее), предлагая скачать и установить требуемые заплатки для iOS/iPadOS и для macOS самостоятельно.

Заплатки опубликованы еще в октябре 2019 года и включены в состав версий этих операционных систем, выпущенных позже. Остальные компании пока молчат, но это в момент написания статьи. Я уверен, что они очень скоро опубликуют заплатки для своих устройств, с инструкциями по их установке.

Читайте также: Apple решила изменить серийные номера своих устройств. Зачем это нужно

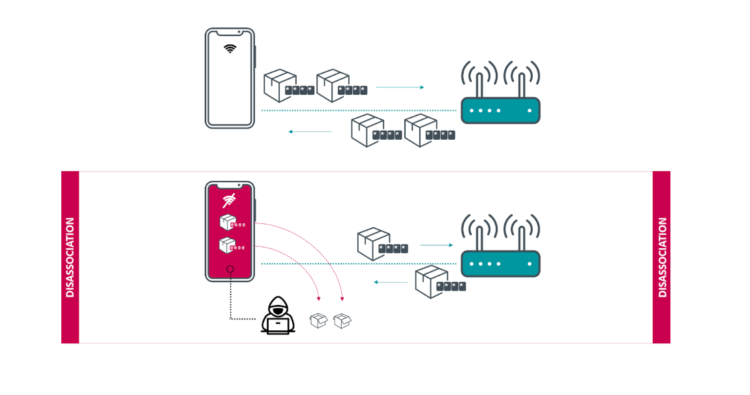

Новая уязвимость Wi-Fi

Уязвимость проявляется, когда контакт уязвимого устройства с точкой доступа к Wi-Fi прерывается. Данные, которые не удалось отправить до разрыва связи, сохраняются в буфере устройства. После восстановления связи эти данные отправляются – только в уязвимом устройстве они шифруются не согласованным заранее и используемом при нормальном соединении ключом сеанса, а ключом, состоящим из одних нулей. Данные, зашифрованные таким ключом, расшифровываются элементарно. Беспроводная связь разрывается в самых разных случаях: при выходе устройства из зоны доступа, переходе от одной точки Wi-Fi доступа к другой, из-за помех. Схема атаки приведена на иллюстрациях.

Первый этап атаки

![В iPhone, iPad и Mac нашли уязвимость, связанную с Wi-Fi В iPhone, iPad и Mac нашли уязвимость, связанную с Wi-Fi]()

Второй этап атаки

Имитировать разъединения (и тем самым привести в действие баг на уязвимом устройстве) несложно – правда при этом нулевым ключом шифруются небольшие фрагменты данных, размером и единицы килобайт – но, как Милош Чермак, Роберт Липовски и Штефан Словенчик доказали опытным путем и смогли продемонстрировать это на международной конференции по информационной безопасности, имитацию разрыва можно повторять неоднократно, отлавливая интересующие злоумышленника или просто полезные данные.

Неизвестно, знали ли об этом злоумышленники и использовали ли они эту уязвимость, но теперь, когда она устранена, о ней можно было рассказать.

![В iPhone, iPad и Mac нашли уязвимость, связанную с Wi-Fi В iPhone, iPad и Mac нашли уязвимость, связанную с Wi-Fi]()

А вы часто делитесь паролем от своей Wi-Fi сети?

Источник