Рекомендуем почитать:

Xakep #250. Погружение в AD

- Содержание выпуска

- Подписка на «Хакер»

Группа исследователей из университетов Нидерландов и Швейцарии опубликовали доклад, согласно которому современная память RAM по-прежнему уязвима перед атаками Rowhammer, невзирая на все защитные меры принятые производителями за последние шесть лет. В настоящее время новая вариация Rowhammer с обходом TRR отслеживается под идентификатором CVE-2020-10255.

Напомню, что оригинальную атаку Rowhammer еще в 2014 году придумали исследователи из университета Карнеги-Меллона. Ее суть сводилась к тому, что определенное воздействие на ячейки памяти может привести к тому, что электромагнитное излучение повлияет на соседние ячейки, и значения битов в них изменятся. За прошедшие с тех пор годы исследователи успели доказать, что перед Rowhammer может быть уязвима память DDR3 и DDR4, а также атаку научились эксплуатировать через JavaScript и успели приспособить против Microsoft Edge и виртуальных машин Linux. Существует даже вариация Rowhammer, представляющая опасность для устройств на Android, а эффективность атак научились повышать при помощи видеокарт.

Однако современная память, в частности, использует в качестве защиты Target Row Refresh (TRR) — комбинацию различных программных и аппаратных исправлений, созданных за прошедшие годы. Именно TRR удалось преодолеть упомянутым выше специалистам. Они изучили различные имплементации TRR у разных производителей и разработали универсальный инструмент под названием TRRespass, который позволяет использовать старую добрую проблему Rowhammer против современных и защищенных продуктов.

«Благодаря TRRespasss даже новейшие DDR4 последнего поколения с in-DRAM TRR на борту, невосприимчивые ко всем известным атакам Rowhammer, зачастую оказываются по-прежнему уязвимы для новых, разработанных нами TRR-версий Rowhammer», — пишут исследователи.

В общей сложности эксперты протестировала 43 модуля DIMM и обнаружили, что 12 модулей от трех основных производителей DRAM (Samsung, Hynix и Micron) уязвимы для новых вариаций атак Rowhammer, осуществляемых с помощью TRRespass.

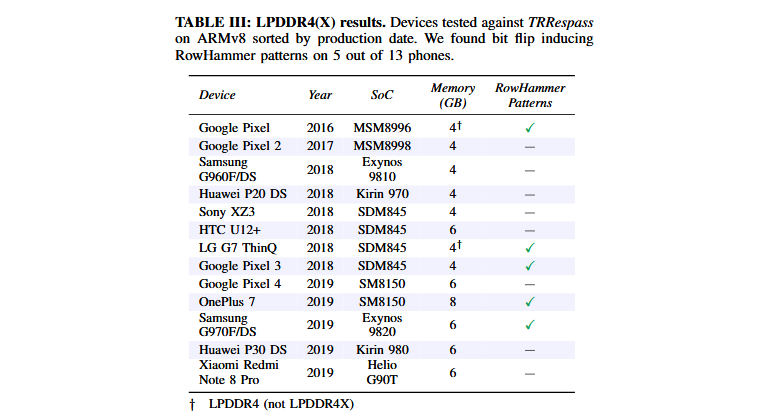

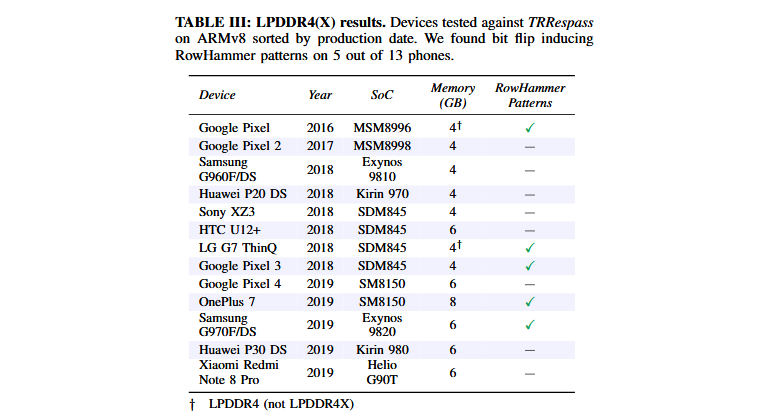

Кроме того, исследователи протестировали чипы LPDDR4(X), доказав, что они тоже чувствительны к проблеме Rowhammer. Согласно тестам, TRRespass помогает атаковать LPDDR4, используемые в смартфонах Google, LG, OnePlus и Samsung.

Исследователи уже уведомили о проблемах всех производителей, чьи продукты затрагивает новая проблема, однако ждать обновлений в скором времени вряд ли стоит. «К сожалению, из-за характера этих уязвимостей, пройдет много времени, прежде чем будут приняты эффективные меры по защите от них», — отмечают авторы доклада.

Источник

|

|