Рекомендуем почитать:

Xakep #251. Укрепляем VeraCrypt

- Содержание выпуска

- Подписка на «Хакер»

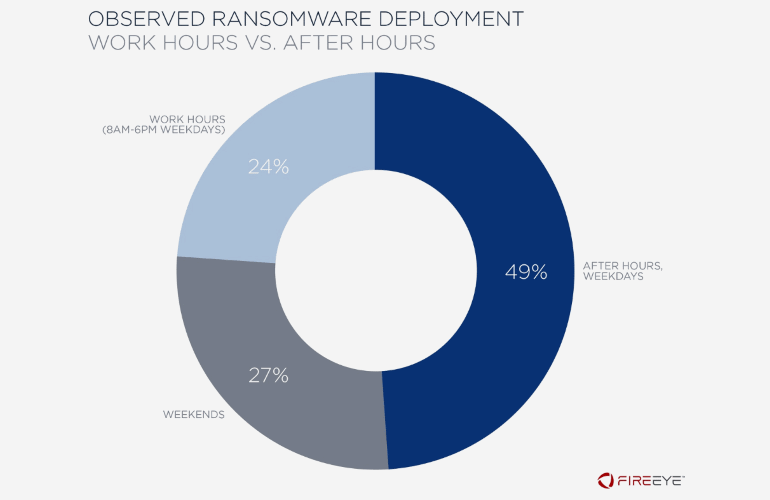

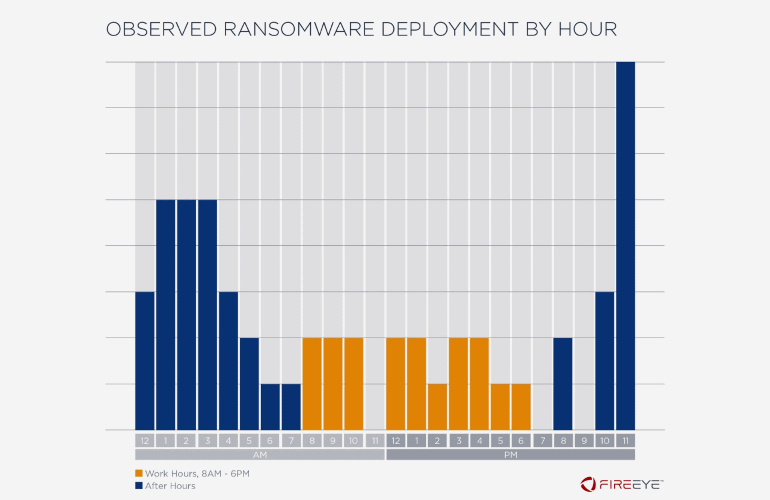

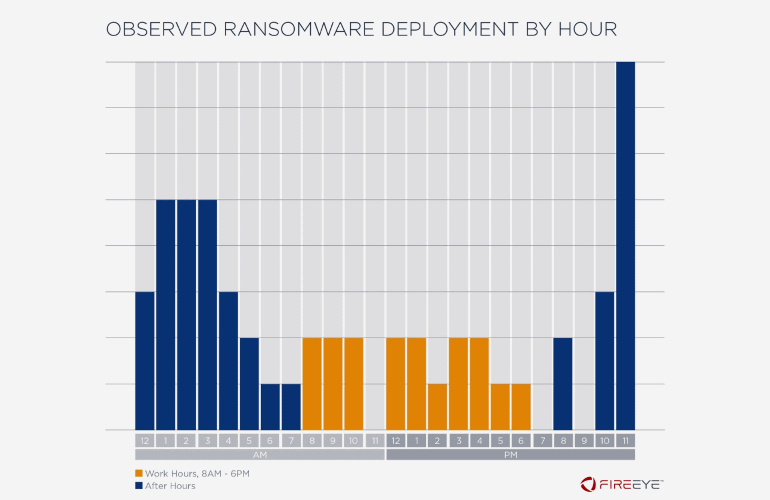

Согласно отчету, опубликованному американской компанией FireEye, 76% всех вымогательских атак в корпоративном секторе происходят в нерабочее время: 49% из них фиксируются в ночное время в будние дни, а еще 27% — в выходные.

Эти данные основаны на десятках расследований инцидентов с применением шифровальщиков за период с 2017 по 2019 год. Такая статистика легко объяснима, ведь в большинстве компаний попросту нет ИТ-персонала, который дежурил бы по ночам и в выходные дни. А если оперативно отреагировать на атаку некому, то велики шансы, что процесс шифрования успеет беспрепятственно завершиться на машинах по всей сети компании.

Исследователи пишут, что, как правило, операторы вымогательского ПО заранее проникают в сети компаний, затем тратят время на боковые перемещения, чтобы получить доступ к максимальному количеству рабочих станций, и лишь потом вручную устанавливают малварь на все системы и запускают процесс шифрования. По словам FireEye, время от первоначальной компрометации до фактической атаки в среднем составляет три дня.

Как уже было сказано выше, в наши дни вымогательские атаки практически всегда запускаются только по приказу злоумышленников, но не автоматически: большинство вымогателей тщательно контролируют свою малварь, и внимательно выбирают, когда наиболее подходящее время для атаки и выведения сети из строя.

По подсчетам FireEye, с 2017 года количество таких управляемых людьми вымогательских атак возросло на огромные 860%, то есть теперь такие инциденты затрагивают все сектора и все географические зоны, а не только компании из Северной Америки.

Наиболее популярными векторами таких атак, согласно отчету, стали брутфорс-атаки на отрытые порты RDP, направленный на сотрудников компаний фишинг, атаки drive-by, а также использование одного зараженного хоста для распространения малвари на другие.

Источник

|

|