Рекомендуем почитать:

Xakep #251. Укрепляем VeraCrypt

- Содержание выпуска

- Подписка на «Хакер»

В рамках февральского «вторника обновлений» компания Microsoft исправила уязвимость CVE-2020-0688, затрагивающую серверы Microsoft Exchange.

Напомню, что проблема связана с работой компонента Exchange Control Panel (ECP) и с неспособностью Exchange создавать уникальные криптографические ключи при установке. Баг позволяет аутентифицированным злоумышленникам удаленно выполнять произвольный код с привилегиями SYSTEM и полностью скомпрометировать уязвимый сервер.

При этом аутентификация на целевых серверах — не проблема для злоумышленников. Например, они проходят ее благодаря инструментами для сбора информации о сотрудниках компаний через LinkedIn, а затем используя эти данные, в сочетании с credential stuffing, против Outlook Web Access (OWA) и ECP.

В конце февраля специалисты Zero Day Initiative продемонстрировали эксплоит для данного бага и предупредили, что любой удаленный атакующий, скомпрометировавший устройство или учетные данные сотрудника компании, сможет перейти на сервер Exchange и получит возможность читать и подделывать корпоративную почту. Тогда же многие ИБ-эксперты сообщили, что хакеры уже сканируют сеть в поисках уязвимых серверов, и призвали все как можно скорее установить патчи.

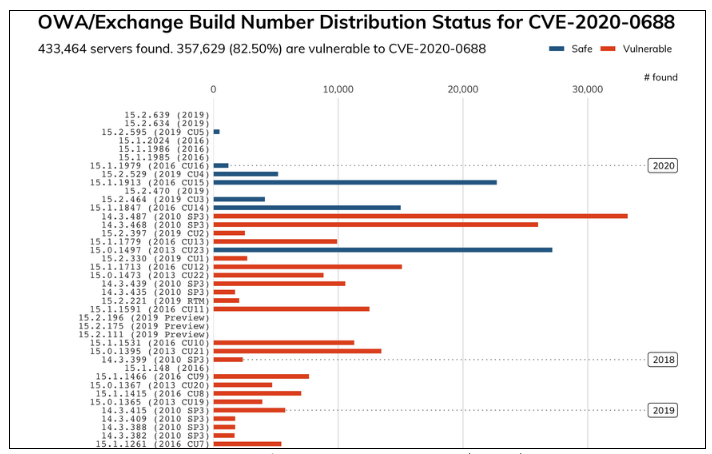

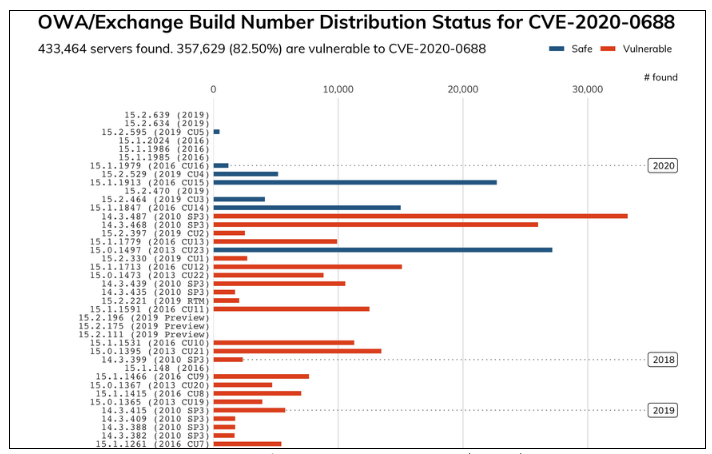

Теперь, спустя месяц после этих событий, аналитики компании Rapid7 с грустью сообщают, что, невзирая на опасность, 357 629 серверов Microsoft Exchange по-прежнему работают без установки исправлений. Это 82,5% от общего количества (433 464) серверов, которые можно обнаружить в сети.

Кроме того, исследователи отмечают, что более 31 000 серверов Exchange 2010 не обновлялись с 2012 года, а еще 800 не обновлялись вообще никогда.

Учитывая высокую ценность серверов Exchange для злоумышленников, эксперты опасаются, что уязвимость может стать фаворитом среди вымогателей, а также привлекательной целью для APT-группировок, которые могут использовать проблему для чтения почты компаний.

Эксперты Rapid7 призывают администраторов не только установить патчи, но и постараться определить, пытались ли злоумышленники использовать уязвимость. Так как для этого атакующие должны установить контроль хотя бы над одной учетной записью, любая учетная запись, связанная с попыткой эксплуатации, должна рассматриваться как взломанная.

К предостережениям Rapid7 присоединяются и эксперты из Kenna Security, которые тоже изучили вопрос установки патчей. По их данным, еще недавно исправления были установлены лишь на 15% серверов, а изучение 22 000 серверов Outlook Web Access (OWA), подключенных к интернету, показало, что 74% из них уязвимы перед CVE-2020-0688 , а еще 26% уязвимы потенциально.

«Немедленно бросайте все и исправьте эту уязвимость. В настоящее время эта проблема несет куда больший риск, чем большинство других уязвимостей в корпоративной среде, — говорят аналитики Kenna Security. — Если исправление невозможно, заблокируйте доступ к ECP. По сути, подобные уязвимости дают веские основания для перехода на Office 365».

Источник

|

|