![Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot]()

Рекомендуем почитать:

Xakep #252. Чемоданчик хакера

- Содержание выпуска

- Подписка на «Хакер»

Эксперты Group-IB выяснили, какая малварь чаще всего эксплуатирует тему COVID-19 в своих фишинговых рассылках. Почти 65% перехваченных экспертами вредоносных рассылок несли «на борту» шпионское ПО (spyware), а ТОП-3 наиболее активно эксплуатируемых шпионских программ возглавил троян AgentTesla.

Между тем, в андеграунде мнение об эксплуатации актуальной повестки разделились: часть злоумышленников стремится заработать на теме COVID-19, предлагая промо-акции на свои услуги, а другие представители даркнета осуждают подобные кампании.

Фишинг не дремлет

В период с 13 февраля по 1 апреля 2020 года специалисты Центра реагирования на инциденты информационной безопасности (CERT-GIB) проанализировали сотни фишинговых писем, замаскированных под информационные и коммерческие рассылки о COVID-19.

Фишинговые письма содержали во вложении различные типы шпионского ПО. Наиболее популярными оказались программы-шпионы — 65%, второе место занимают бэкдоры — 31%, на шифровальщики приходится около 4%.

Что касается шпионского ПО, то наиболее востребованными у киберпреступников оказались трояны AgentTesla (45%), NetWire (30%) и LokiBot (8%).

![Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot]()

Фейковые письма были написаны как на русском, так и на английском языках от имени авторитетных международных организаций, связанных со здравоохранением (ВОЗ, ЮНИСЕФ), а также и крупных российских и международных компаний. Рассылки были направлены как на коммерческий, так и на государственный секторы России и СНГ.

Исследователи приводят несколько примеров.

16 марта CERT-GIB зафиксировал новую вредоносную рассылку якобы от лица сотрудницы UNICEF — международной организации, действующей под эгидой ООН. Получателю предлагали загрузить приложение, чтобы получать обновления о ситуации с COVID-19 и рекомендации, как защитить своих сотрудников от этого вируса. К фейковому письму прилагался архив, который содержал Netwire — троян, совмещающий функциональность программы для кражи логинов-паролей и кейлоггера.

27 и 28 марта CERT-GIB зафиксировал две волны рассылки шпионской программы HawkEye с темой Free face Mask. Письмо было отправлено якобы от менеджера китайской компании — GALAXY ELECTRONIC INDUSTRIAL, а получателями были российские компании, в том числе из сферы энергетики. В письме говорилось, что китайская компания якобы запустила завод по производству защитных масок — есть идея запустить совместный бизнес, нужно посмотреть сертификацию товара во вложении. Внутри находился RAR-архив Mask 2020.rar с вредоносным исполняемым файлом Mask 2020.exe и шпионской программой из семейства HawkEye (aka HawkSpy).

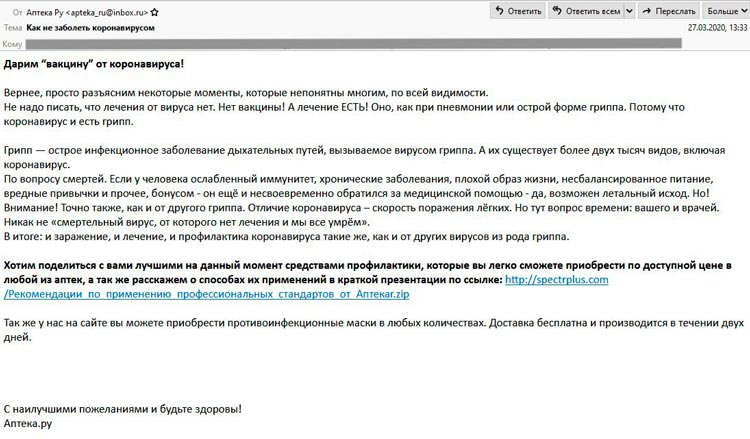

27 марта CERT-GIB зафиксировал две рассылки шифровальщика по российским нефтегазовым компаниям — в списке получателей оказались более 70 адресов. Письма, отправленные якобы от лица компании «Аптека.ру», содержали презентацию «лучших средств профилактики по доступной цене» под заголовком «Дарим „вакцину“ от коронавируса!». Кроме того, отправитель письма предлагал продажу противоинфекционных масок в любых количествах. В письме находилась ссылка на веб-ресурс, с которого происходила загрузка ZIP-архива с вредоносным файлом внутри — обновленной версией шифровальщика Aurora.

![Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot]()

Скидки на малварь

Хотя процент фишинговых писем, паразитирующих на теме COVID-19, в целом был невысок и составил порядка 5% от всего вредоносного трафика, злоумышленники на хакерских форумах стремятся использовать панические настроения, чтобы поднять свои продажи вредоносных программ.

Например, с февраля на андеграундном форуме продается Java-загрузчик, замаскированный под интерактивную карту распространения COVID-19. Основным путем заражения является обычная фишинговая рассылка, и она, как уверяет продавец, обходит защиту Gmail благодаря использованию легитимных расширений файлов. После заражения пользователю открывается карта с актуальными данными ВОЗ и Университета Джона Хопкинса, а параллельно загружается любая полезная нагрузка, например, вредоносная программа для кражи данных. Позже — в марте – исследователи фиксировали такие рассылки со стилером AZORult.

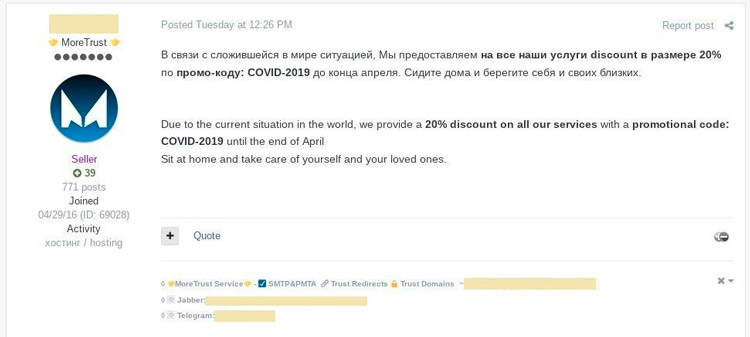

Кроме того, эксперты зафиксировали более 500 объявлений на андеграундных площадках со скидками и промокодами на период пандемии на услуги DDoS, спам-рассылок и так далее.

![Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot]()

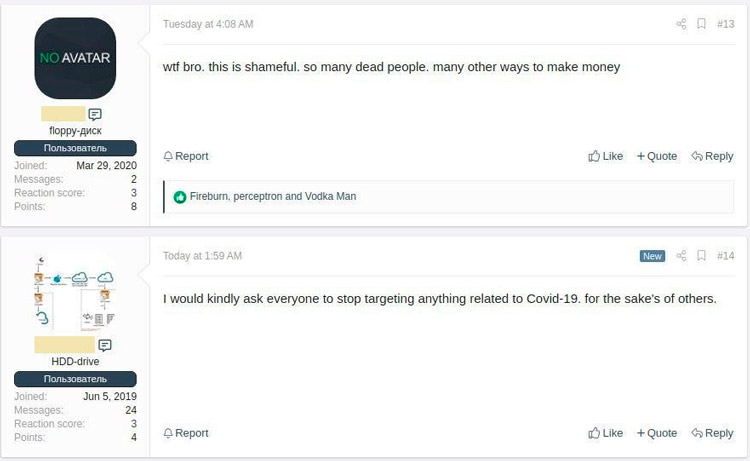

Впрочем, не все представители андеграунда пытаются заработать на новостной повестке, связанной с пандемией. Часть из них осуждают эксплуатацию коронавирусной тематики во вредоносных кампаниях:

![Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot Group-IB: чаще всего тему пандемии коронавируса эксплуатируют AgentTesla, NetWire и LokiBot]()

Напомню, что ранее мы уже рассказывали о том, что группировки, которым принадлежат шифровальщики DoppelPaymer и Maze, обещали прекратить активность относительно любых медицинских организаций и учреждений вплоть до окончания пандемии. Операторы DoppelPaymer даже пообещали расшифровать данные бесплатно, если атака случайно коснется медиков.

Впрочем, эксплуатировать страхи людей и тематику пандемии не стесняются операторы другой малвари, включая шифровальщик Ryuk, который продолжает атаковать больницы, а также разрушительные вайперы, которые умышленно перезаписывают MBR.

Опасности удаленки

В связи с тем, что многие компании из-за угрозы коронавируса перевели своих сотрудников на удаленный режим работы, эксперты Group-IB прогнозируют рост числа кибератак на компьютеры, оборудование (роутеры, видеокамеры) и незащищенные домашние сети.

«Поскольку домашняя сеть не защищена ИБ-отделом вашей компании, злоумышленники могут атаковать в первую очередь именно пользователей на “удаленке”, чтобы добраться до инфраструктуры компании. В группе риска — сотрудники финансовых учреждений, телеком-операторов и IT-компаний, а целью кибератак станет не только кража денег или персональных данных, но проникновение в корпоративную инфраструктуру через личный компьютер жертвы. Чтобы поддержать миллионы людей, которым теперь приходится работать из дома, и ИБ-команды, которым поручено создать безопасные условия удаленной работы, Group-IB запустила кампанию StayCyberSafe with Group-IB, где пользователи могут найти рекомендации по организации безопасного удаленного рабочего места», — говорит Александр Калинин, глава CERT-GIB.

Источник