![Малварь Sarwent открывает порты RDP на зараженных машинах Малварь Sarwent открывает порты RDP на зараженных машинах]()

Рекомендуем почитать:

Xakep #252. Чемоданчик хакера

- Содержание выпуска

- Подписка на «Хакер»-35%

Специалисты SentinelOne заметили, что новая версия вредоноса Sarwent открывает порты RDP на зараженных компьютерах. Исследователи полагают, что это обусловлено тем, что операторы малвари могут продавать доступ к зараженным хостам другим преступным группам.

Sarwent представляет собой не слишком известный бэкдор-троян, активный с 2018 года. Предыдущие версии малвари имели весьма ограниченный набор функций, например, могли загружать и устанавливать другое вредоносное ПО на скомпрометированные компьютеры. Однако более свежая вариация Sarwent получила два важных обновления.

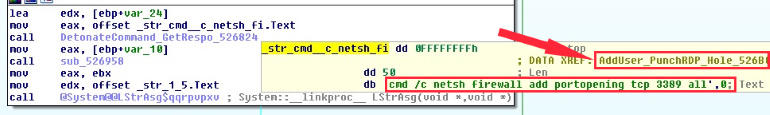

Во-первых, малварь «научилась» выполнять кастомные CLI-команды с помощью Windows Command Prompt и PowerShell. Во-вторых, теперь Sarwent создает на зараженных машинах новую учетную запись пользователя Windows, включает службу RDP, а затем вносит изменения в настройки брандмауэра Windows, чтобы разрешить внешний доступ через RDP к зараженному хосту. Фактически это означает, что операторы Sarwent могут использовать созданную учетную запись для доступа к зараженному хосту и не будут блокированы локальным брандмауэром.

![Малварь Sarwent открывает порты RDP на зараженных машинах Малварь Sarwent открывает порты RDP на зараженных машинах]()

Исследователи отмечают, что пока новую версию Sarwent обнаруживали только в качестве вторичной инфекции при заражении компьютеров другой малварью, к примеру, Predator the Thief.

Пока неясно, что операторы Sarwent делают с RDP-доступом на зараженных хостах. Как правило, такая эволюция вредоноса указывает на желание хакеров монетизировать малварь новыми способами, или же новая функциональность бывает обусловлена потребностями клиентов злоумышленников.

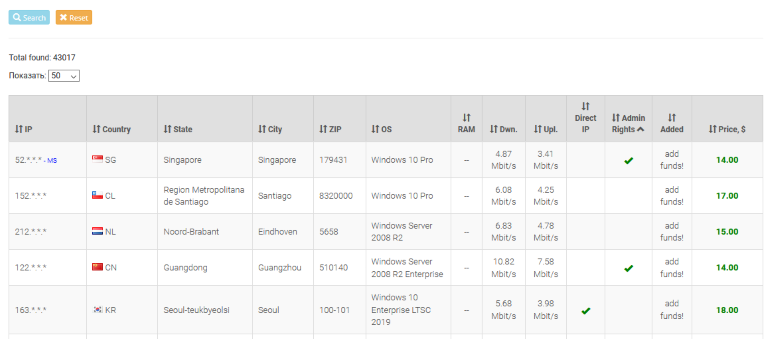

То есть группировка, стоящая Sarwent, может самостоятельно использовать RDP-доступ (например, для кражи проприетарных данных или развертывания вымогателей), или хакеры могут сдавать RDP-доступ к зараженным хостам в аренду другим преступниками. Также существует вероятность, что RDP-эндпоинты выставляют на продажу на специальных торговых площадках, где торгуют доступом к взломанным сетям и машинам (пример можно увидеть ниже).

![Малварь Sarwent открывает порты RDP на зараженных машинах Малварь Sarwent открывает порты RDP на зараженных машинах]()

Источник