![IBM: ботнет Mozi генерировал 90% всего IoT-трафика IBM: ботнет Mozi генерировал 90% всего IoT-трафика]()

Рекомендуем почитать:

Хакинг для новичков

- Содержание выпуска

- Подписка на «Хакер»

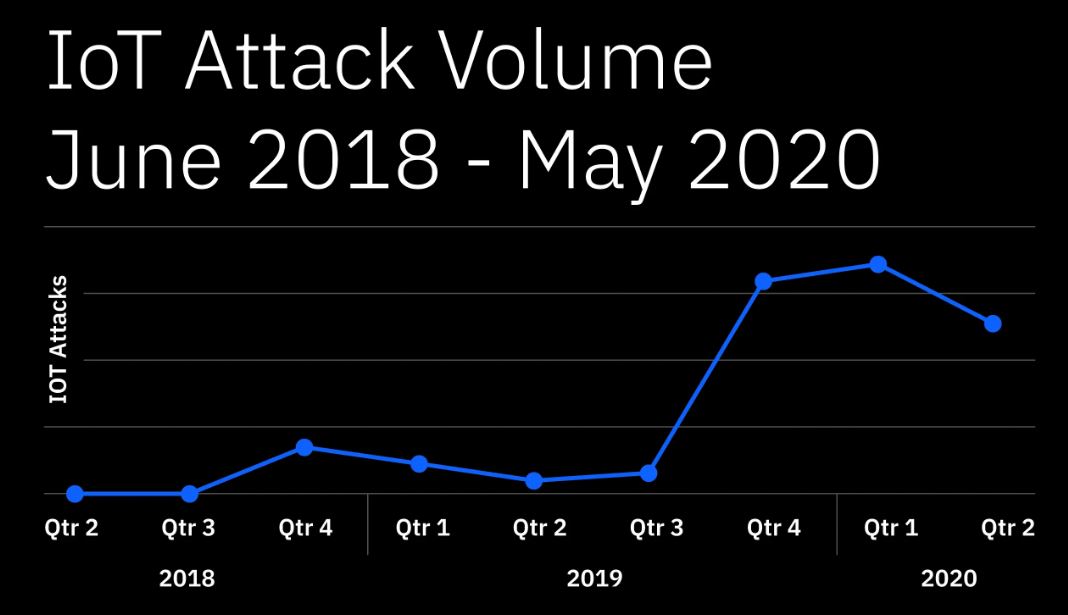

Эксперты IBM обнаружили ботнет Mozi, основанный на коде Mirai и Gafgyt. Исследователи утверждают, что в период с октября 2019 года по июнь 2020 года именно этот ботнет генерировал 90% всего IoT-трафика. При этом количество IoT-атак, зафиксированных за этот период времени, было на 400% выше, чем общее количество IoT-атак за последние два года.

![IBM: ботнет Mozi генерировал 90% всего IoT-трафика IBM: ботнет Mozi генерировал 90% всего IoT-трафика]()

Исследователи отмечают, что значительный рост IoT-атак также может быть связан с большим количеством устройств интернета вещей, которых уже насчитывается примерно 31 миллиард по всему миру. К тому же Mozi не пытался убрать с этого «рынка» другие конкурирующие ботнеты, он попросту был настолько активен, что затмил их.

Аналитики компании наблюдают за Mozi уже четыре года и описывают его как P2P-ботнет, основанный на протоколе Distributed Hash Table (DHT), распространяющийся посредством эксплоитов и слабых паролей (через Telnet). Успех Mozi специалисты объясняются тем, что он эксплуатирует инъекции команд и неправильные конфигурации IoT девайсов. Так, почти все изученные атаки начинались именно с инъекций команд и wget, а затем малварь изменяла права, чтобы облегчить взаимодействие хакеров с пораженной системой.

Атаки злоумышленников в основном были нацелены на архитектуру MIPS: на уязвимые устройства загружался и затем запускался файл mozi.a.

Для заражения устройств Mozi эксплуатирует множество разных уязвимостей: CVE-2017-17215 (Huawei HG532), CVE-2018-10561 и CVE-2018-10562 (маршрутизаторы GPON), CVE-2014-8361 (Realtek SDK), CVE-2008-4873 (Sepal SPBOARD), CVE-2016-6277 (Netgear R7000/R6400), CVE-2015-2051 (устройства D-Link), инъекции команд в беспроводные маршрутизаторы Eir D1000, RCE без аутентификации в setup.cgi Netgear, выполнение команд в MVPower DVR, выполнение команд в DLink UPnP SOAP, а также RCE-баг, затрагивающий ряд поставщиков CCTV-DVR. Также, как было сказано выше, для взлома используется перебор учетных данных через Telnet по заранее подготовленному списку.

В итоге Mozi может использовать зараженные устройства для запуска DDoS-атак (HTTP, TCP, UDP), атак на выполнение команд, может загружать и выполнять дополнительные пейлоады, а также может собирать информацию о своих ботах.

Исследователи пишут, что им все чаще приходится сталкиваться с атаками злоумышленников на корпоративные IoT-устройства и напоминают о необходимости изменения настроек устройств по умолчанию.

Источник