Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»-35%

Аналитики компании Microsoft подготовили традиционный отчет Digital Defense, в котором рассказали об основных событиях и трендах в области кибербезопасности и анализа угроз за последний год (с июля 2019 по июнь 2020 года).

Ландшафт угроз

Эксперты пишут, что в первую очередь 2020 год, несомненно, запомнится всем пандемией коронавируса. И хотя некоторые группы хакеров использовали тему COVID-19 в своих атаках, Microsoft заявляет, что эти операции были лишь малой частью общей экосистемы малвари, а пандемия, похоже, сыграла минимальную роль в атаках прошедшего года.

Продолжает расти количество фишинговых атак на корпоративный сектор, которые становятся доминирующим вектором. Большинство фишинговых приманок сосредоточено вокруг продуктов Microsoft и других поставщиков SaaS, а в пятерку самых любых мошенниками брендов входят Microsoft, UPS, Amazon, Apple и Zoom.

В общей сложности в 2019 году Microsoft заблокировала более 13 000 000 000 вредоносных и подозрительных писем, более миллиарда из которых содержали фишинговые URL-адреса.

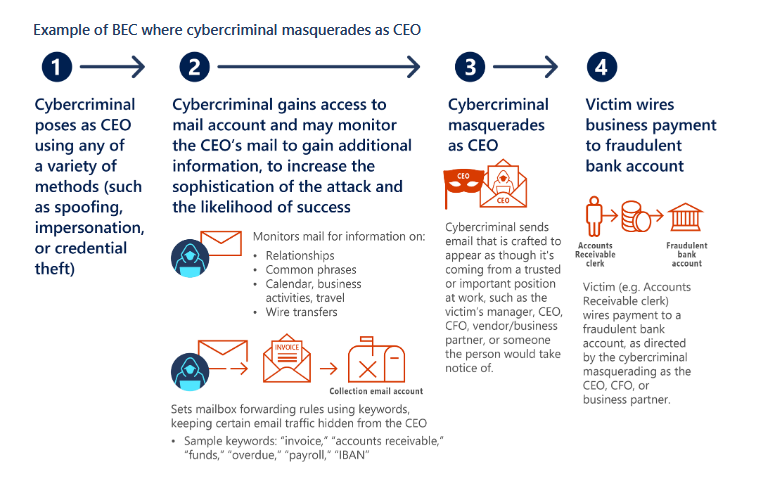

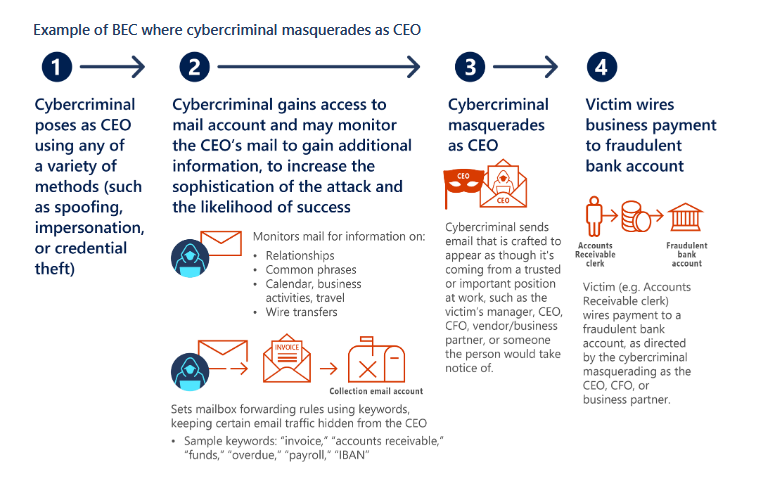

При этом успешные фишинговые операции часто становятся первым шагом в BEC-атаках. То есть мошенники получают доступ к почтовому ящику руководителя компании, изучают его электронную почту, а затем обманом вынуждают деловых партнеров взломанного пользователя оплачивать счета и направлять средства на свои банковские счета. Отчет гласит, что BEC-мошенников чаще всего интересуют учетные данные от бухгалтерского продукта C-suites.

Однако фишинг — не единственный способ проникнуть в чужую учетную запись. Также хакеры применяют технику password spraying и часто эксплуатируют тот факт, что пользователи повторно используют одни и те же пароли. Упомянутая техника заключается в том, что атакующие перебирают различные имена пользователей и пытаются использовать их с одним и тем же простым, легко угадываемым паролем, надеясь таким образом обнаружить плохо защищенную учетную запись. Чаще всего такие атаки применяются против IMAP и SMTP. Они позволяют злоумышленникам обходить многофакторную аутентификацию, поскольку логин через IMAP и SMTP не поддерживает эту функцию.

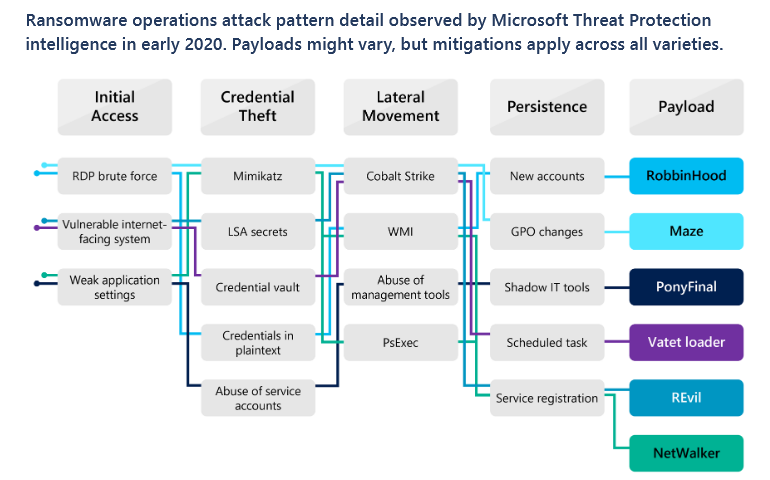

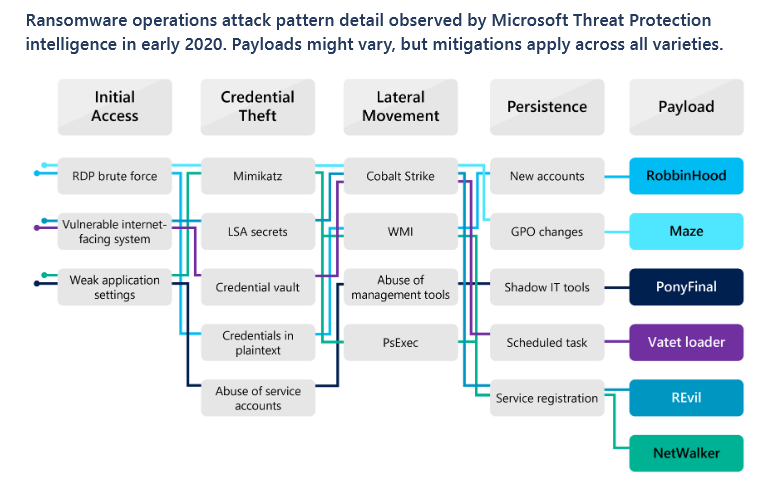

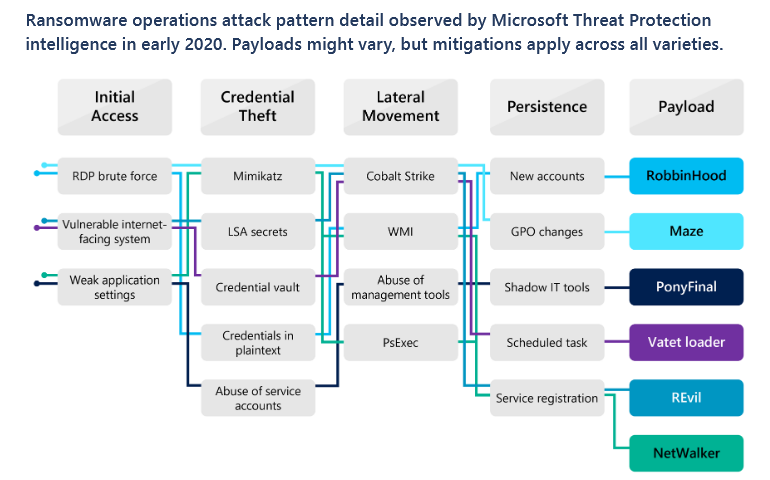

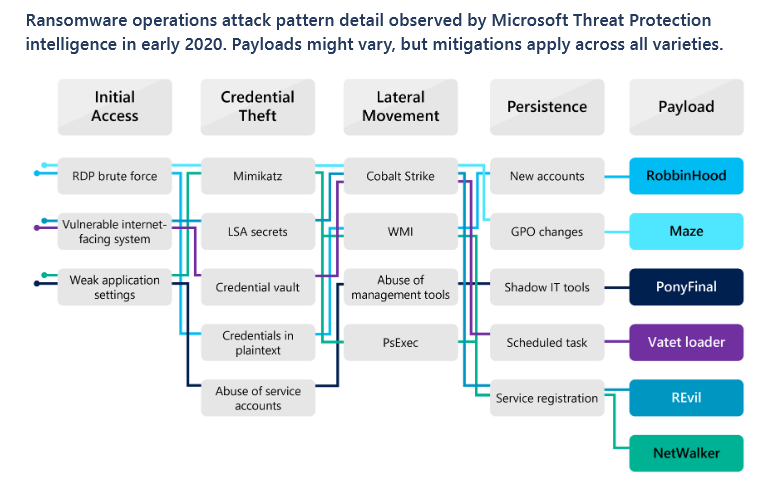

Самой серьезной угрозой за последний год эксперты Microsoft однозначно называют вымогательское ПО. В основном такая активность исходила хак-групп, которые специализируются на атаках на крупные корпорации или правительственные организации, так как от них можно получить наиболее существенный выкуп. Большинство таких группировок либо эксплуатируют инфраструктуру, предоставленную другими хакерами, либо массово сканируют интернет на предмет недавно обнаруженных уязвимостей. В большинстве случаев хакеры проникают в систему и удерживаются там, выжидая, пока не будут готовы начать атаку.

Microsoft сообщает, что в этом году вымогатели были особенно активны и существенно сократили время, необходимое им для старта атак, особенно во время пандемии COVID-19.

«Злоумышленники использовали кризис COVID-19, чтобы сократить время нахождения в системе жертвы. Они компрометируют, похищают данные и, в некоторых случаях, быстро активируют вымогательское ПО, очевидно, полагая, что так им скорее заплатят. В некоторых случаях киберпреступники переходили от первоначального проникновения к шифрованию всей сети и требованию выкупа менее чем за 45 минут», — гласит отчет.

APT

Также в компании говорят, что минувший год был весьма насыщенным для правительственных хакеров и серьезных APT-группировок. Так, в период с июля 2019 года по июнь 2020 года Microsoft разослала своим клиентам более 13 000 уведомлений о таких угрозах.

По данным Microsoft, большинство таких операций было связано с российскими хак-группами, тогда как большинство их жертв находились в США.

При этом основными целями APT-атак были неправительственные организации и сфера услуг. Хотя большинство отраслевых экспертов обычно предупреждают, что APT-группировки предпочитают атаковать объекты критической инфраструктуры, Microsoft утверждает, что это не так.

Что касается методов, которые в прошлом году использовали правительственные хакеры, Microsoft выделяет несколько интересных векторов атак:

- использование password spraying (группы Phosphorus, Holmium и Strontium);

- использование инструментов для пентестов (Holmium);

- использование крайне сложного целевого фишинга (Thallium);

- использование веб-шеллов для бэкдор-серверов (Zinc, Krypton, Gallium);

- использование эксплоитов, нацеленных на VPN-серверы (Manganese).

Источник

|

|