Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»

Эксперты китайской компании Qihoo 360 обнаружили новый IoT-ботнет Ttint, весьма интересный с технической точки зрения и обладающий RAT-функциями.

Ttint отличается от большинства подобных ботнетов. К примеру, он не просто заражает устройства и затем использует их для DDoS-атак, но может предоставлять удаленный доступ к скомпрометированным маршрутизаторам двенадцатью различными способами, использует устройства в качестве прокси-серверов для ретрансляции трафика, изменяет настройки брандмауэра и DNS, а также позволяет злоумышленникам выполнять удаленные команды на зараженных девайсах.

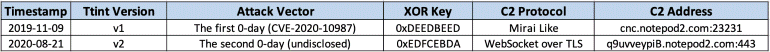

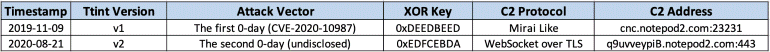

Исследователи обнаружили ботнет в ноябре 2019 года, когда Ttint стал злоупотреблять 0-day уязвимостью (CVE-2020-10987) в маршрутизаторах Tenda. Этот баг малварь эксплуатировала вплоть до июля 2020 года, пока эксперты компании Independent Security Evaluators не опубликовали подробный отчет, в котором рассказали как об этой проблеме, так и о четырех других.

Инженеры Tenda до сих пор не выпустили патчи для найденных тогда багов, но операторы Ttint не стали дождаться выхода исправлений, вместо этого они заранее переключились на использование другой уязвимость нулевого дня в маршрутизаторах Tenda.

Аналитики Qihoo 360 не разглашают подробную информацию об этой проблеме, опасаясь, что другие ботнеты тоже не преминут ей воспользоваться. Сообщается, что исправлений для нее тоже нет, хотя разработчиков Tenda уже уведомили о происходящем.

Исследователи пишут, что любой маршрутизатор Tenda, на котором установлены прошивки версий от AC9 до AC18, следует считать уязвимым. Так как Ttint подменяет настройки DNS на зараженных устройствах и, похоже, перенаправляет пользователей на вредоносные сайты, использовать проблемные маршрутизаторы пока крайне не рекомендуется.

Как и многие другие вредоносы такого рода, Ttint построен на базе исходных кодов IoT-малвари Mirai, которые утекли в открытый доступ еще в 2016 году. С тех пор на этих исходниках было построено множество различных угроз, и все операторы ботнетов старались привнести в код что-то новое. Эксперты компании Radware, изучившие Ttint, отмечают, что создатели малвари тоже постарались на славу, чтобы в итоге создать один из сложнейших IoT-вредоносов на данный момент.

Специалисты Radware говорят, что в Ttint, по сути, нет ничего нового, однако операторы ботнета по-новому комбинируют функции и в итоге разработали настоящий «швейцарский нож» в области IoT. В частности, малварь для устройств интернета вещей редко обладает RAT-функциональностью, и по сложности Ttint уже сейчас может сравниться разве что с известным вредоносом VPNfilter.

«Появление Ttint может означать начало “взросления” IoT-малвари, которая будет шире использоваться в более сложных кампаниях», — предполагают эксперты Radware.

Источник

|

|