![В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты]()

Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»

Французский ИБ-исследователь Вассим Буимадаген (Wassime Bouimadaghene), обнаружил опасную уязвимость в сервисе для ЛГБТ-знакомств Grindr. Какое-то время Буимадаген безуспешно пытался самостоятельно уведомить разработчиков о проблеме, но в итоге привлек к делу известного ИБ-эксперта Троя Ханта (Troy Hunt). Лишь когда Хант запросил контакт службы безопасности Grindr в Twitter, примерно за 90 минут компания оперативно устранила уязвимость.

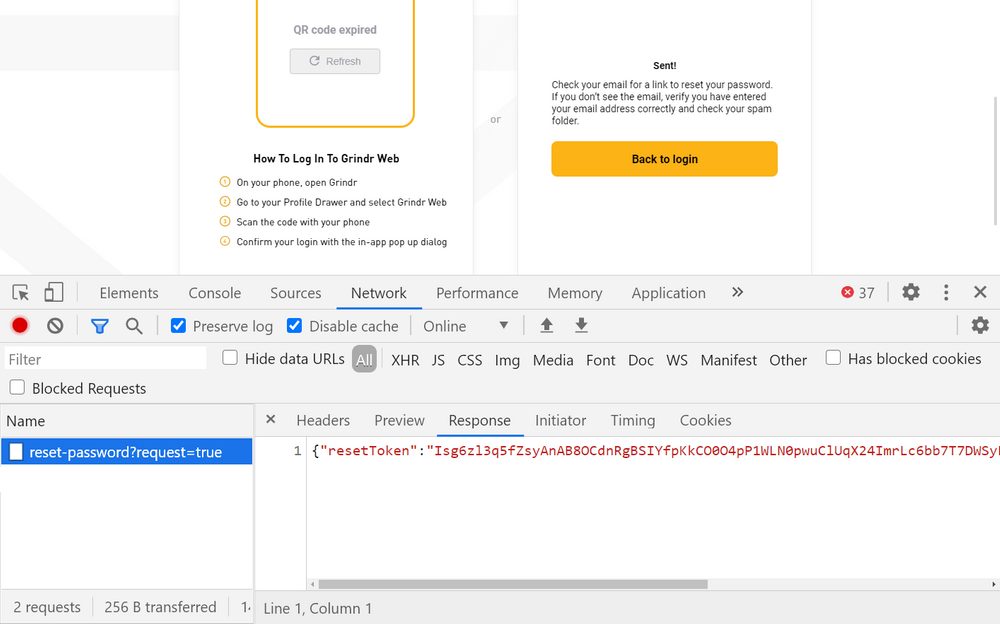

Так как баг уже исправили, Трой Хант опубликовал детали уязвимости в своем блоге. Он объяснил, что специальный токен, который генерируется при сбросе пароля для учетной записи, можно было получить с помощью инструментов разработчика в браузере, так как тот возвращался прямо в теле ответа на запрос и мог быть найден в коде страницы. Чтобы выявить нужный шаблон, исследователям (или потенциальным злоумышленникам) достаточно было зарегистрировать учетную запись Grindr и запустить процесс сброса пароля.

![В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты]()

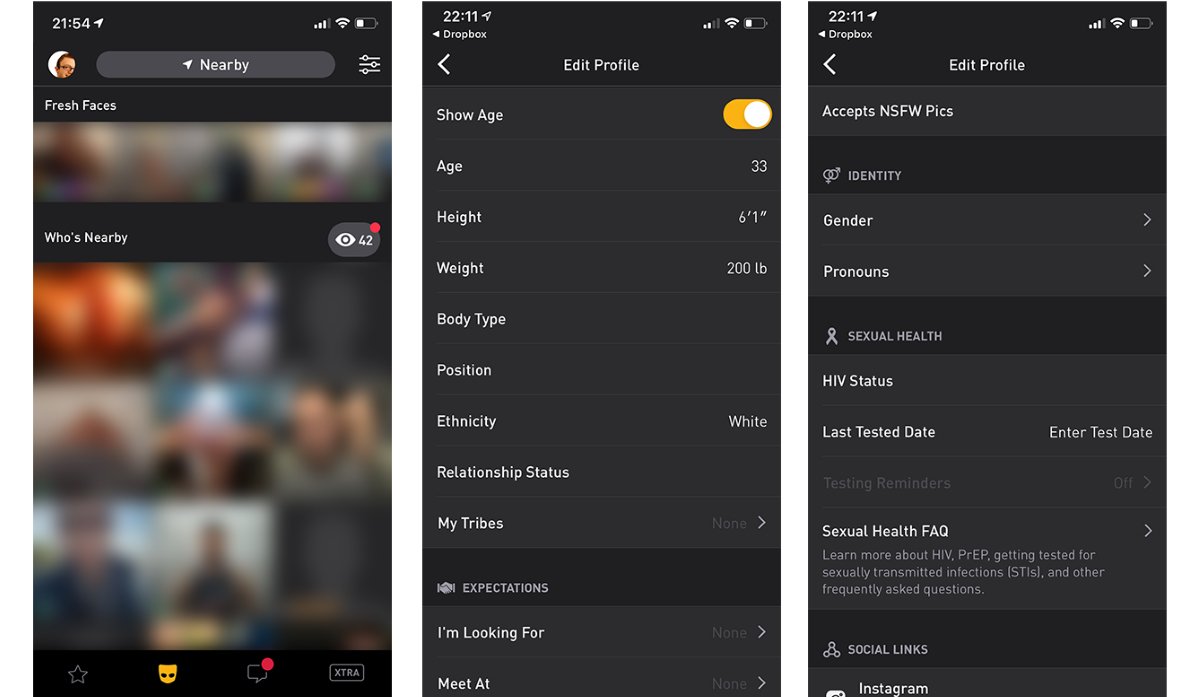

В итоге уязвимость приводила к тому, что хакер мог сбросить пароль и захватить любую учетную запись в Grindr, если знал адрес электронной почты конкретного пользователя. Если же злоумышленник захватывал чужой аккаунт, он получал доступ ко всем данным пользователя, включая, его сообщения, ВИЧ-статус и личные фотографии.

![В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты В платформе для знакомств Grindr исправили баг, позволявший захватывать чужие аккаунты]()

«Это один из самых простых методов захвата аккаунтов, что я видел», — пишет Хант. — Не понимаю, почему reset-токен, который должен быть секретным ключом, возвращается в теле ответа на анонимно отправленный запрос».

После устранения проблемы представители Grindr поблагодарили экспертов за бдительность и сообщили изданию TechCrunch, что они постараются создать условия, в которых исследователям будет проще сообщать о подобных ошибках, а также заявили, что уже работают над новой программой вознаграждения за уязвимости. Кроме того, в компании подчеркнули, что найденная уязвимость не использовалась злоумышленниками и была устранена вовремя.

Источник