![Новый сервис проверяет почтовые адреса на причастность к Emotet Новый сервис проверяет почтовые адреса на причастность к Emotet]()

Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»

Издание Bleeping Computer сообщило, что итальянская компания TG Soft запустила сервис Have I Been Emotet (по аналогии с известным Have I Been Pwned), который позволяет проверить, использовался ли конкретный домен или email-адрес в качестве отправителя или получателя в спам-кампаниях Emotet.

Специалисты TG Soft рассказывают, что их база содержит цепочки исходящих писем, созданных Emotet в период с августа по 23 сентября 2020 года. За это время исследователи собрали более 2 100 000 email-адресов из примерно 700 000 исходящих писем, и база продолжает пополняться.

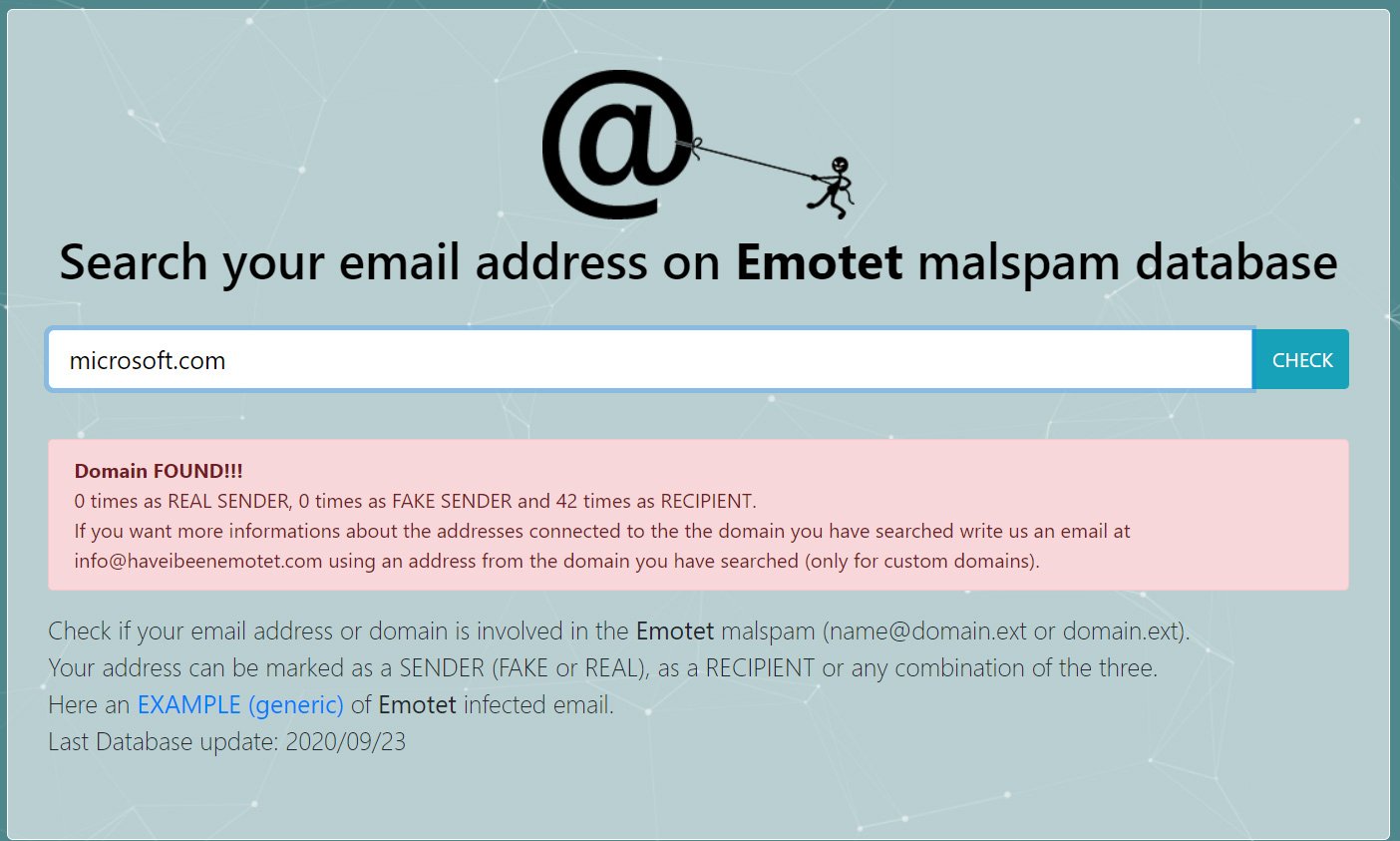

Работает сервис очень просто: достаточно указать домен или адрес электронной почты, чтобы узнать, злоупотреблял ли им Emotet, и сколько раз он использовался в качестве отправителя или получателя вредносных писем. Так, сервис предупредит, если компьютер, использующий почтовую учетную запись, был взломан и использовался для рассылки спама; сообщит, если email была украден и использовался в спам-кампаниях; а также уведомит о том, что вы получали Emotet-спам.

Ниже можно увидеть результаты такой проверки: за последнее время Emotet атаковал пользователей в домене microsoft.com 42 раза.

![Новый сервис проверяет почтовые адреса на причастность к Emotet Новый сервис проверяет почтовые адреса на причастность к Emotet]()

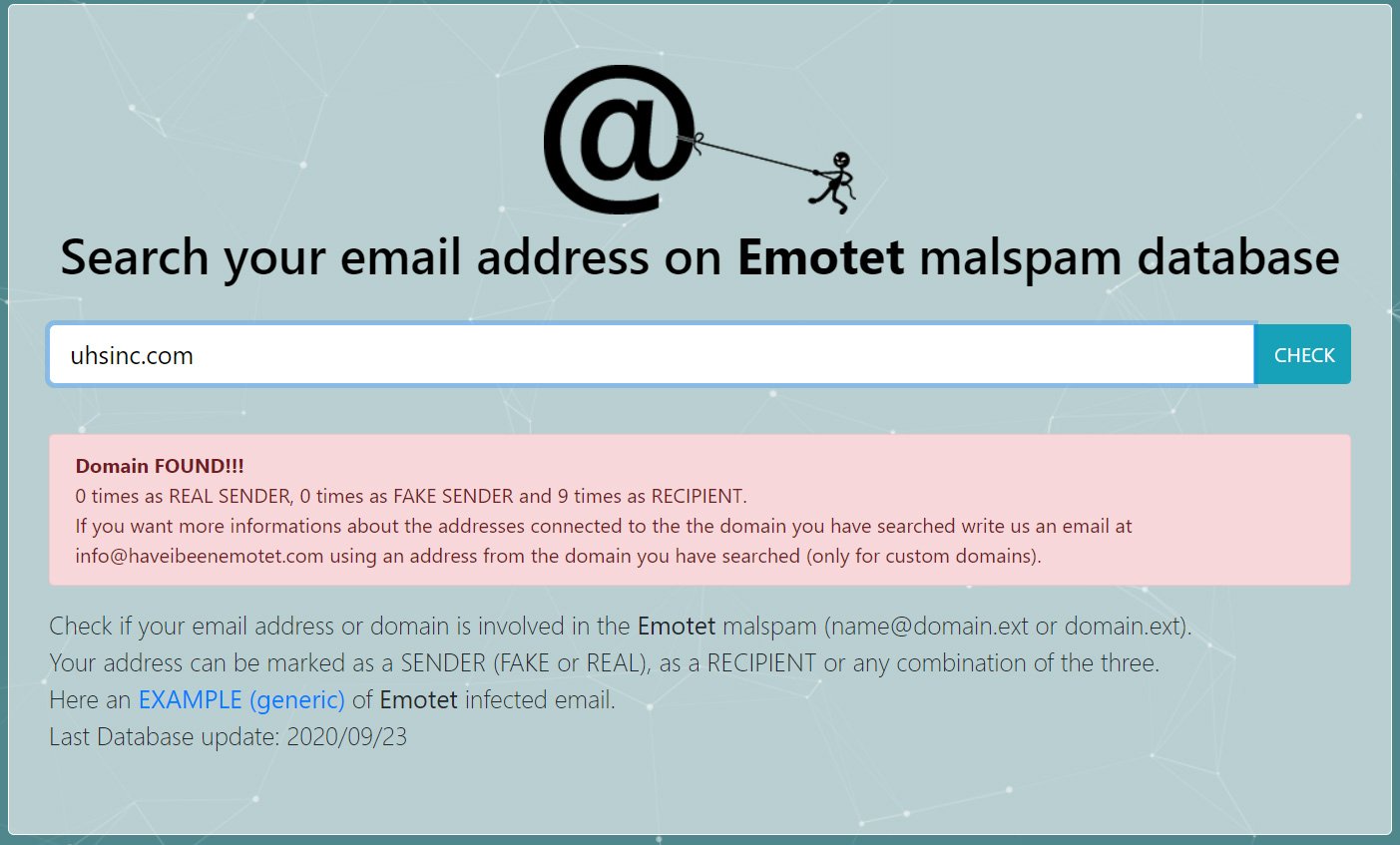

Журналисты отмечают, что сервис может быть полезен в качестве вспомогательной аналитической платформы: можно проверить, были ли атаки Emotet нацелены на конкретную компанию, и не это ли в итоге привело к заражению сети шифровальщиком. Например, недавно вымогатель Ryuk атаковал гиганта из области здравоохранения, компанию Universal Health Services (UHS). Согласно данным Have I Been Emotet, домен uhsinc.com становился мишенью кампаний Emotet как минимум девять раз.

![Новый сервис проверяет почтовые адреса на причастность к Emotet Новый сервис проверяет почтовые адреса на причастность к Emotet]()

Впрочем, сам факт атак и получения вредоносных писем еще не означает, что компания или пользователь были скомпрометированы. Чтобы заразиться, пользователю необходимо открыть приложенное к письму вложение и разрешить работу макросов.

Emotet появился еще в 2014 году и сейчас, это одна из наиболее активных угроз среди вредоносных программ. Малварь распространяется преимущественно с почтовым спамом, через вредоносные документы Word. Такие письма могут маскироваться под инвойсы, накладные, предупреждения о безопасности аккаунта, приглашения на вечеринку и даже под информацию о распространении коронавируса. Словом, хакеры внимательно следят за мировыми трендами и постоянно совершенствуют свои письма-приманки.

Хотя когда-то Emotet начинал свой пусть как классический банковский троян, но сейчас угроза сильно видоизменилась, превратившись в мощный загрузчик, а ее операторы стали активно сотрудничать с другим преступными группами.

Сегодня Emotet поставляется с множеством модулей, которые, в частности, позволяют малвари распространяться внутри сети. К примеру, для бокового перемещения Emotet даже может действовать как Wi-Fi червь. Также с недавних пор малварь ворует вложения из писем своих жертв.

Проникнув в систему жертвы, Emotet использует зараженную машину для дальнейшей рассылки спама, а также устанавливает на устройство самую разную дополнительную малварь. Зачастую это банкеры, такие как QakBot, Trickbot (который ворует учетные данные, cookie, историю браузера, ключи SSH и так далее), майнеры, инфостилеры, а также шифровальщики, вроде Ryuk, Conti и ProLock.

Источник