![Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex]()

Рекомендуем почитать:

Xakep #248. Checkm8

- Содержание выпуска

- Подписка на «Хакер»

Перед самым Новым годом, 31 декабря 2019 года, международная система денежных переводов Travelex была атакована шифровальщиком Sodinokibi (он же REvil). Для защиты данных и предотвращения распространения малвари компания была вынуждена отключить свои системы. В результате клиенты потеряли возможность пользоваться сайтом и приложением Travelex или осуществлять платежи с помощью кредитных или дебетовых карт в более чем 1500 магазинах по всему миру.

По состоянию на 13 января 2019 года сайт компании по-прежнему отключен, на главной странице опубликована информация об инциденте, а ход восстановительных работ в Travelex не комментируют.

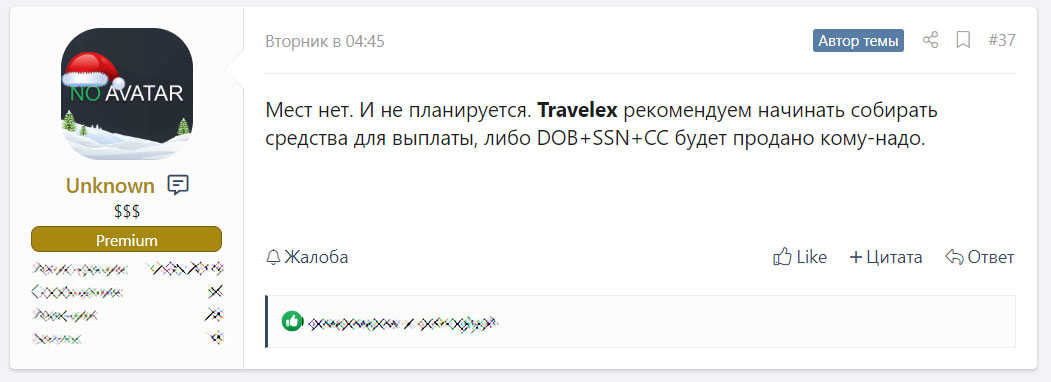

По информации издания BleepingComputer, злоумышленники не только зашифровали данные Travelex, но и похитили из сети компании более 5 Гб персональных данных, которые включают даты рождения, номера социального страхования, информацию о картах и так далее. За эту информацию преступники потребовали 3 000 000 долларов выкупа, или пригрозили опубликовать похищенные данные. Чуть позже вымогатели пообщались с журналистами BBC, которым уже сообщили, что хотят 6 000 000 долларов выкупа.

![Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex]()

В настоящее время представители Travelex информацию о хищении данных отрицают, тогда как хакеры уверенно заявляют журналистам, что компания уже обсуждает с ними условия выплаты и так или иначе заплатит: даже если выкуп не будет выплачен, преступники, похоже, рассчитывают продать украденную информацию.

Известный ИБ-эксперт Кевин Бомонт сообщает, что Travelex принадлежали семь непропатченных серверов Pulse Secure. Проблема в том, что еще летом прошлого года мишенями для преступников стали Pulse Secure VPN и FortiGate VPN от Fortinet, так как в этих решениях были обнаружены весьма полезные хакерам уязвимости, а вскоре в открытом доступе появились и эксплоиты. Судя по всему, именно так преступники проникли в сеть Travelex.

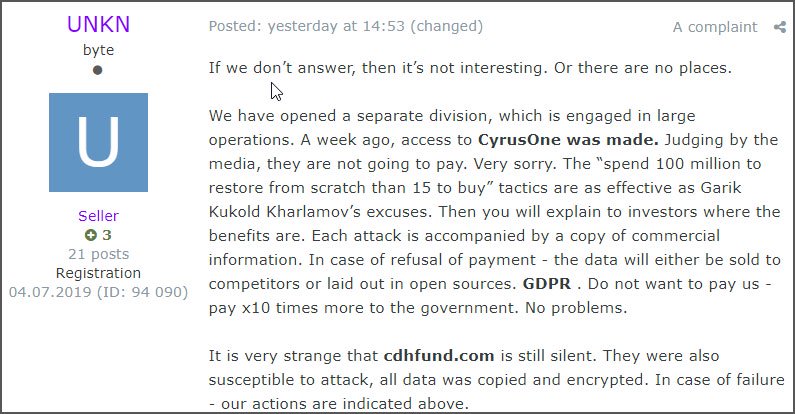

Стоит отметить, что угрозы операторов шифровальщика Sodinokibi могут оказаться не беспочвенными. Дело в том, что их «коллеги», стоящие за шифровальщиком Maze, действительно практикуют публикацию данных компаний, если те не идут на сделку. Например, ранее в этом месяце таким образом были обнародованы файлы атакованной в декабре компании Southwire.

![Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex]()

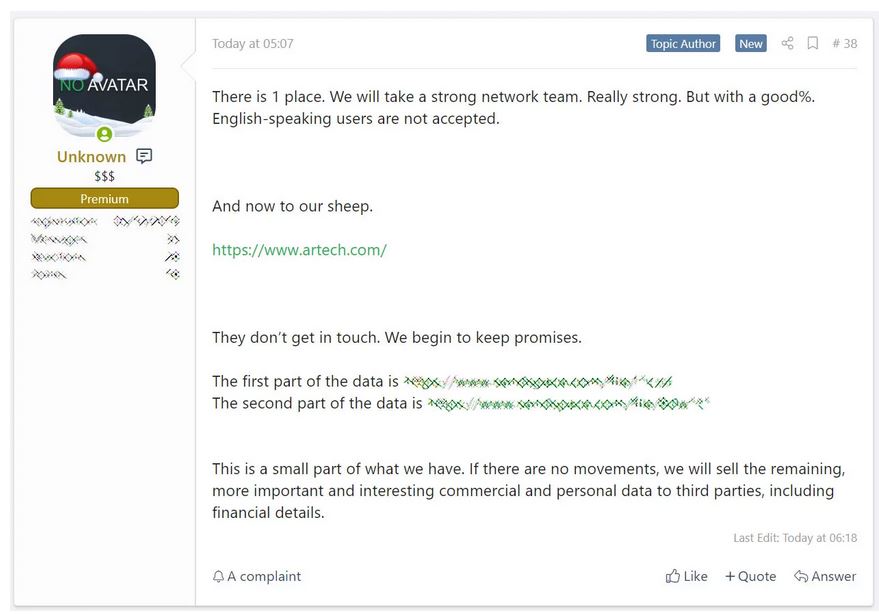

Хуже того, операторы Sodinokibi не только публично подчеркивали, что будут поступать так же, как авторы Maze (см. иллюстрацию выше), но и успели поддержать свои заявления делом. Так, в минувшие выходные они опубликовали 337 Мб данных, якобы принадлежавших компании Artech Information Systems, ранее пострадавшей от их атаки, но отказавшейся платить выкуп. Однако пока никаких подтверждений подлинности этих данных нет.

![Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex Операторы вымогателя Sodinokibi требуют 6 млн долларов от компании Travelex]()

Источник