![Процессоры Intel уязвимы перед проблемой CacheOut Процессоры Intel уязвимы перед проблемой CacheOut]()

Рекомендуем почитать:

Xakep #249. Wi-Fi

- Содержание выпуска

- Подписка на «Хакер»

ИБ-специалисты рассказали о новой спекулятивной атаке CacheOut, которая может привести к утечке данных из процессоров Intel, виртуальных машин и анклавов SGX. На процессоры AMD баг не влияет, но исследователи еще не проверяли на устойчивость перед атаками CacheOut продукцию ARM и IBM.

Напомню, что проблемы процессоров Intel, к сожалению, не исчерпали себя с обнаружением уязвимостей Meltdown и Spectre в 2018 году. В 2019 году эксперты выявили целый ряд новых «процессорных» проблем, связанных с упреждающим (или спекулятивным — speculative) механизмом исполнения команд, включая Spoiler, RIDL, Fallout и ZombieLoad, ZombieLoad 2, NetCAT, TPM-FAIL, Plundervolt.

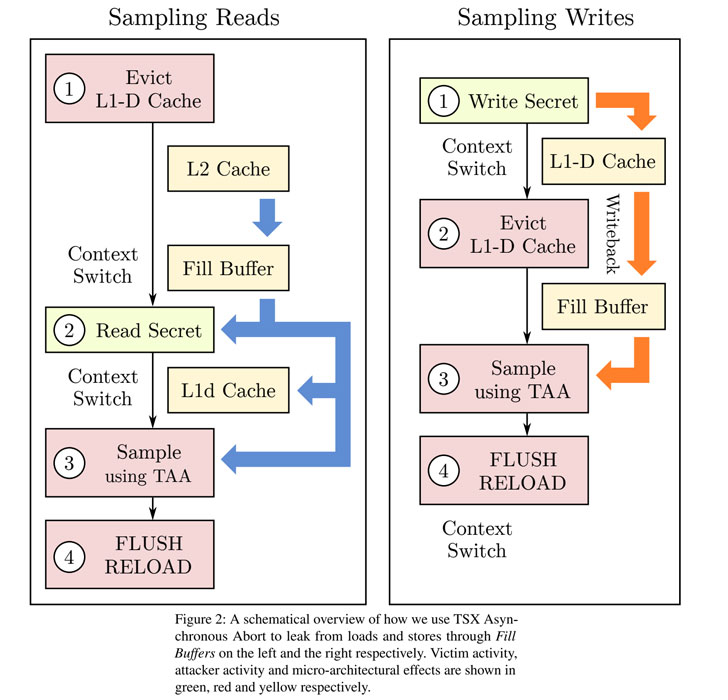

Теперь эксперты выявили новую проблему, относящуюся к классу уязвимостей Microarchitectural Data Sampling (MDS), в который ранее вошли RIDL, Fallout и ZombieLoad. Новая атака получила имя CacheOut или L1D Eviction Sampling (L1DES). Проблему описали специалисты VUSec из Амстердамского свободного университета, а также эксперты Грацского технического и Лёвенского католического университетов. Кроме того, университет Мичигана тоже опубликовал исследовательскую работу на данную тему после анализа, проведенного в сотрудничестве с аналитиками из университета Аделаиды в Австралии.

По словам исследователей, атака позволяет обойти аппаратную защиту во многих процессорах Intel (список уязвимых моделей доступен здесь) и позволяет злоумышленнику выбирать, какие данные тот хочет похитить, вместо того, чтобы сливать любую доступную информацию.

Несмотря на последние исправления, перед CacheOut уязвимы даже некоторые из новейших процессоров Intel, устойчивых перед проблемой Meltdown. При этом нужно отметить, что для атак на CacheOut требуется локальный доступ к целевой системе, а атаки через браузер невозможны.

![Процессоры Intel уязвимы перед проблемой CacheOut Процессоры Intel уязвимы перед проблемой CacheOut]()

Сводная группа исследователей продемонстрировала, что CacheOut позволяет:

- нарушить изоляцию процессов путем восстановления ключей AES и текста для жертв, работающих с OpenSSL;

- создавать работающие эксплоиты для полной отмены рандомизации ASLR ядра Linux и восстановления секретных Stack Canary ядра Linux;

- эффективно нарушить изоляцию между виртуальными машинами, работающими на одном физическом ядре;

- нарушить конфиденциальность SGX, считав содержимое защищенного анклава.

Intel отслеживает данную уязвимость как CVE-2020-0549, и проблема набрала 6,5 баллов по шкале оценки уязвимостей CVSS. Компания называет баг L1D Eviction Sampling, так как он связан с чтением данных из процессорного кэша L1 Data Cache.

Intel уже подготовила микрокоды, которые должны решить новую проблему. Интересно, что они, по сути, отключают TSX. Тем временем исследователи предложили пользователям различные альтернативные защитные меры, которые должны предотвращать потенциальные атаки. Среди них отключение гиперпоточности, очистка кеша L1 и отключение функции TSX.

Также отмечается, что на некоторые процессоры, выпущенные после четвертого квартала 2018 года, проблема может не влиять, так как Intel уже частично запатчила уязвимость, выпустив микрокоды, исправляющие уязвимость ZombieLoad вариант 2.

Источник