![Хак-группа Winnti атаковала университеты Гонконга Хак-группа Winnti атаковала университеты Гонконга]()

Рекомендуем почитать:

Xakep #249. Wi-Fi

- Содержание выпуска

- Подписка на «Хакер»

Эксперты ESET обнаружили, что во время протестов, начавшихся еще в марте 2019 года, два неназванных университета в Гонконге были атакованы группировкой Winnti.

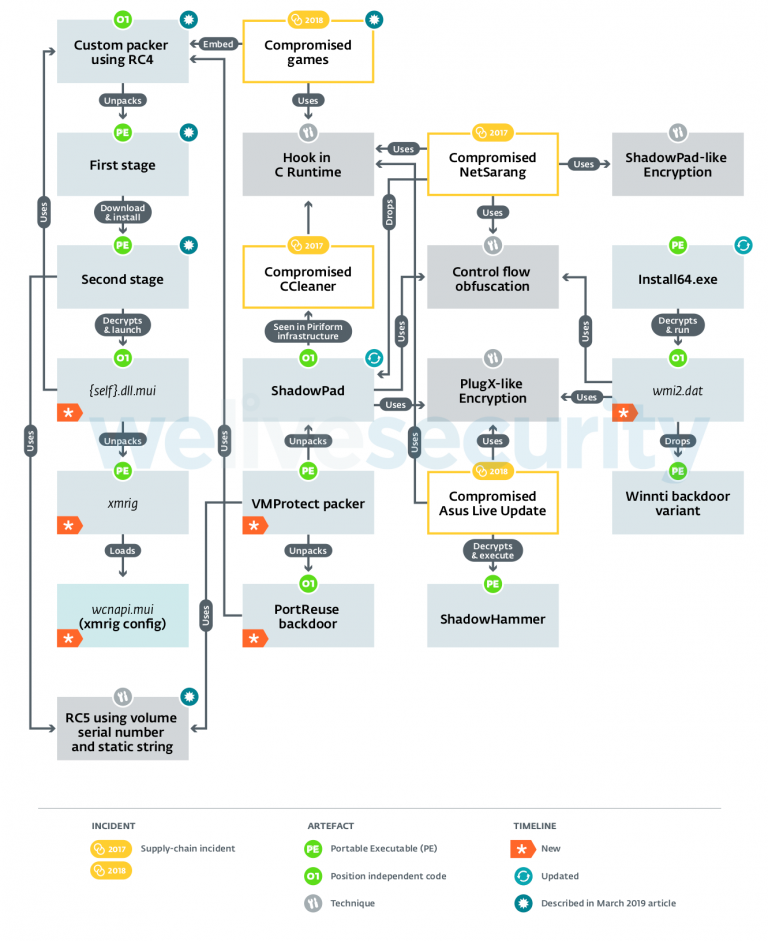

Атаки были обнаружены в ноябре 2019 года и начались с обнаружения лончера ShadowPad, который был найден на нескольких устройствах в двух университетах (причем вскоре после предыдущих заражений Winnti, обнаруженных в октябре того же года). Эти атаки были тагетированными, так как малварь Winnti и модульный бэкдор Shadowpad содержали C&C URL-адреса и идентификаторы кампаний, напрямую связанные с названиями пострадавших учебных заведений.

![Хак-группа Winnti атаковала университеты Гонконга Хак-группа Winnti атаковала университеты Гонконга]()

Исследователи пишут, что конечной целью злоумышленников определенно был сбор и хищение данных с взломанных машин. Так, вариант ShadowPad, обнаруженный на зараженных устройствах, обладал функциями кейлоггера и мог делать скриншоты, пользуясь функциональностью 2 из 17 модулей, которые входят в комплект малвари.

Также отмечается, что в ходе этой кампании лончер ShadowPad был заменен на более простой, который не использовал обфускацию VMProtec, а применял XOR-шифрование, вместо алгоритма блочного шифрования RC5.

Специалисты ESET считают, что как минимум три других гонконгских университета тоже могли подвергаться атакам со стороны хак-группы, и в этих кампаниях так же применялись вредоносы ShadowPad и Winnti.

Источник