![Проблема Kr00k опасна для Wi-Fi устройств с чипами Broadcom и Cypress Проблема Kr00k опасна для Wi-Fi устройств с чипами Broadcom и Cypress]()

Рекомендуем почитать:

Xakep #250. Погружение в AD

- Содержание выпуска

- Подписка на «Хакер»

На конференции RSA 2020 специалисты компании ESET рассказали о новой уязвимости Kr00k (CVE-2019-15126), которая может использоваться для перехвата и дешифровки трафика Wi-Fi (WPA2).

По данным аналитиков, данной проблеме подвержены любые устройства, использующие решения компаний Cypress Semiconductor и Broadcom, от ноутбуков и смартфонов, до роутеров и IoT-девайсов. Специалисты протестировали и подтвердили проблему для iPhone, iPad, Mac, Amazon Echo и Kindle, Google Nexus, Samsung Galaxy, Xiaomi Redmi, Raspberry Pi 3, а также Wi-Fi роутеров Asus и Huawei. В общей сложности проблема угрожает примерно миллиарду разных гаджетов.

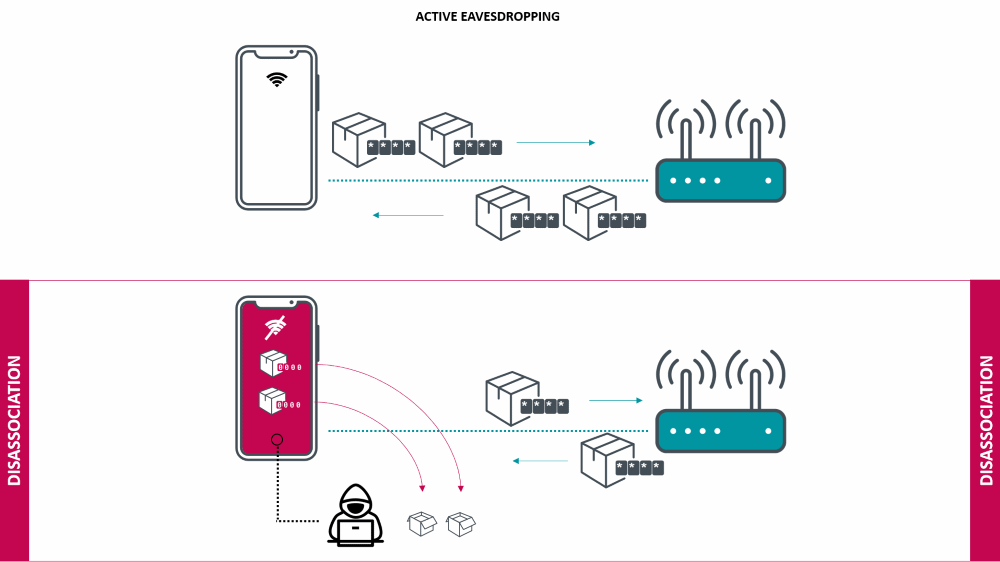

Суть проблемы Kr00k сводится к шифрованию, которое используется для защиты пакетов данных, передаваемых посредством Wi-Fi. Как правило, такие пакеты шифруются уникальным ключом, который зависит от пароля Wi-Fi, заданного пользователем. Но для чипов Broadcom и Cypress этот ключ обнуляется если инициировать процесс диссоциации (disassociation), то есть временного отключения, которое обычно происходит из-за плохого сигнала. Wi-Fi устройства осуществляет диссоциацию много раз за день, а затем автоматически переподключаются к ранее использованной сети.

По словам экспертов ESET, атакующие могут спровоцировать переход устройства в длительное состояние диссоциации и получить предназначенные ему Wi-Fi пакеты. Затем, эксплуатируя баг Kr00k, злоумышленники могут дешифровать трафик Wi-Fi с использованием «нулевого» ключа.

![Проблема Kr00k опасна для Wi-Fi устройств с чипами Broadcom и Cypress Проблема Kr00k опасна для Wi-Fi устройств с чипами Broadcom и Cypress]()

Проблема Kr00k влияет только на Wi-Fi соединения, использующие WPA2-Personal и WPA2-Enterprise WiFi, с шифрованием AES-CCMP. То есть включение протокола WPA3 на уязвимом устройстве должно защитить от описанных специалистами атак. Кроме того, уязвимость вряд ли пригодится операторам ботнетов для автоматизированных атак, так как требует, чтобы атакующий находился неподалеку от жертвы (в радиус действия сети Wi-Fi).

Исследователи уведомили производителей об уязвимости еще два месяца тому назад, так что к настоящему моменту многие устройства уже должны были получить патчи.

«В зависимости от типа устройства это может означать установку последних обновлений ОС или программного обеспечения (устройства Android, Apple и Windows; некоторые устройства IoT), но также может понадобиться обновление прошивки (точки доступа, маршрутизаторы и некоторые устройства IoT)», — говорят специалисты.

Эксперты отмечают, что проблема Kr00k во многом похожа на нашумевшую уязвимость KRACK, обнаруженную в 2017 году и заставившую производителей поторопиться с переходом на WPA3, а также на проблему DragonBlood, которая уже представляла угрозу и для WPA3. Вместе с этим подчеркивается, что Kr00k во многом отличается от своих «прародителей» и исправить последствия в данном случае будет проще.

Источник