![В роутерах MoFi Network присутствуют неисправленные бэкдоры В роутерах MoFi Network присутствуют неисправленные бэкдоры]()

Рекомендуем почитать:

Хакинг для новичков

- Содержание выпуска

- Подписка на «Хакер»

Инженеры канадской компании MoFi Network сообщили об устранении шести уязвимостей в своих устройствах. Однако еще четыре проблемы, найденные исследователями в мае 2020 года, по-прежнему остаются неисправленными, в том числе три жестко закодированных бэкдора и одна проблема, связанная с внедрением команд. Эти баги представляют опасность для устройств бизнес-серии MOFI4500-4GXeLTE.

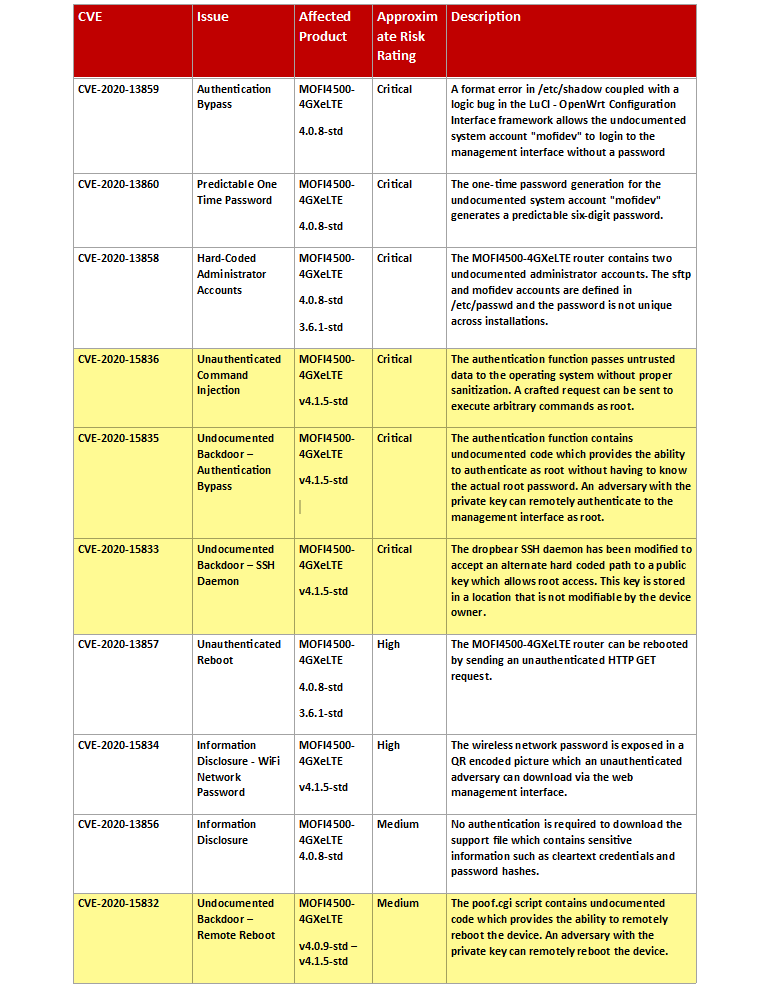

Проблемы в прошивках маршрутизаторов MoFi Network обнаружили специалисты компании CRITICAL START, которые теперь раскрыли детали уязвимостей в своем блоге, а ранее уведомили US-CERT о своих находках. Как видно в таблице ниже, большинство найденных багов относились к разряду критических, и среди них были обход аутентификации, генерация предсказуемых паролей, утечка информации и так далее. Желтым цветом обозначены проблемы, исправлений для которых по-прежнему нет. При этом компания-разработчик никак не комментирует ситуацию, то есть неясно, когда следует ожидать выхода патчей (если они появятся вообще).

![В роутерах MoFi Network присутствуют неисправленные бэкдоры В роутерах MoFi Network присутствуют неисправленные бэкдоры]()

Исследователи CRITICAL START отмечают, что в основном неисправленные баги представляют собой бэкдоры, а значит, они могут оказаться весьма привлекательными для операторов ботнетов. Для эксплуатации этих проблем злоумышленнику нужно иметь прямую связь с веб-интерфейсом управления устройством, который, по словам исследователей, доступен по умолчанию как через LAN, так и через WAN.

Отмечается, что девайсы MOFI4500-4GXeLTE нередко используются интернет-провайдерами, некоторые из которых имеют минимальную защиту, блокирующую атаки злоумышленников, но, к сожалению, это тоже не защитит от атак полностью. К примеру, в некоторых случаях уязвимость может быть использована опосредованно: если пользователь кликнет по ссылке или посетит вредоносный сайт. К примеру, одним из сценариев такой атаки является внедрение вредоносного кода в рекламу. Когда сотрудник интернет-провайдера обратится к сайту с объявлением злоумышленников, вредоносный код запустится внутри его браузера, расположенного в локальной сети провайдера, и маршрутизатор MOFI4500-4GXeLTE все равно окажется скомпрометирован.

Специалисты CRITICAL START заметили, что с 25 июня 2020 года количество доступных через интернет устройств MOFI4500-4GXeLTE снизилось более чем на 40% (с 14 000 до 8 200 устройств), несмотря на отсутствие патчей. Исследователи полагают, что это результат работы US-CERT с интернет-провайдерами.

Источник