![Как появлялись и гибли крупнейшие армии вредоносных программ Как появлялись и гибли крупнейшие армии вредоносных программ]()

Содержание статьи

- ZeuS

- Storm

- Mariposa

- ZeroAccess

- Dridex

- Emotet

- 3ve

- Mirai

- Вывод

Ботнетом нынче никого не удивишь: они встречаются сплошь и рядом, и лежащая в их основе зараза легко вычищается антивирусом — спасибо косорукости авторов, которые собирают малварь на коленке из перегноя и палок. Но бывает, что за вирусописательство берутся профи, и тогда ущерб становится колоссальным, а война со зловредом — затяжной и интересной. В этой статье я разберу такие истории, причем некоторые из них еще не закончились.

INFO

Охватить все даже самые интересные эпидемии в одной статье нереально, так что я отобрал лишь восемь наиболее показательных случаев. Причем даже их описать во всех деталях не получится, поэтому сразу предупреждаю, что какие-то подробности могут быть опущены — умышленно или нет. Помни и о том, что ситуация вокруг активных троянов вполне может измениться с момента публикации статьи.

ZeuS

- Краткая характеристика: банковский троян

- Годы жизни: 2007 — настоящее время

- Количество заражений: более 13 миллионов

- Метод распространения: эксплоит-пак

- Распространение: 196 стран

- Ущерб: более 120 миллионов долларов

Наш хит-парад открывает Зевс, но вовсе не тот, который восседает на Олимпе среди богов. Этот банковский троян настолько распространен, что занял первое место в списке самых разыскиваемых ботнетов Америки. По оценкам диванных аналитиков, он применялся в 90% всех случаев банковского мошенничества в мире.

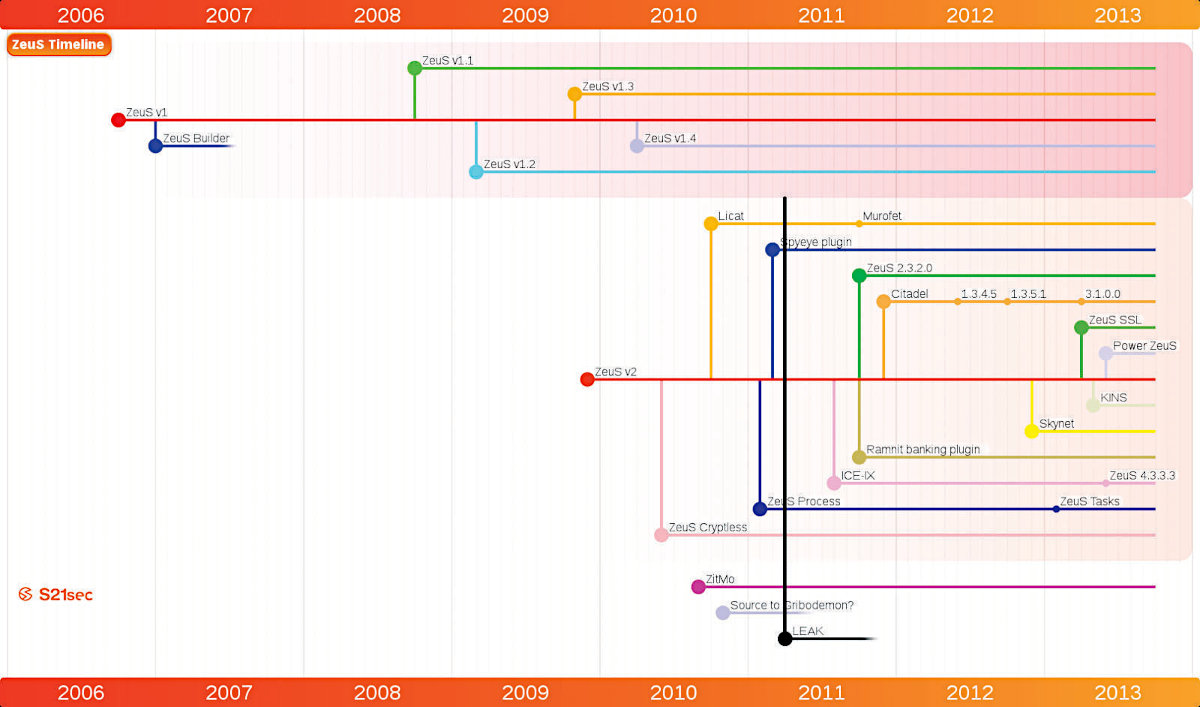

Сначала на основе ZeuS было создано несколько сотен разрозненных ботнетов, которые контролировались разными бандами киберпреступников. Автор или авторы бота просто продавали билдер каждому встречному и поперечному, а те делали из него собственные ботнеты.

Каждый распространял бот как мог — например, в 2009 году одна из группировок провела масштабную рассылку Zeus через спамерский ботнет Pushdo. По оценке компании Damballa, только в США тогда было заражено порядка 3,6 миллиона ПК. Всего же с момента появления Zeus заразилось более 13 миллионов компьютеров.

Разработчик Zeus был изначально известен под никами Slavik и Monstr, и именно он в 2007–2010 годах самостоятельно продавал и поддерживал бот. Так продолжалось до версии 2.0, когда в октябре 2010 года Slavik передал сырцы версии 2.0 разработчику трояна SpyEye и по легенде прекратил разработку. Но, по версии компании RSA, оригинальный автор никуда не ушел, а передача кода была отвлекающим маневром.

В августе 2010 года, то есть за два месяца до официального объявления о прекращении работы над Zeus, специалисты обнаружили ботнет, созданный на Zeus версии 2.1, которая ни на одном подпольном форуме тогда не продавалась. Из этого можно сделать вывод, что автор просто поменял бизнес-модель и решил сформировать собственный ботнет, а не продавать билдер бота всем желающим.

Из главных особенностей в Zeus 2.1 — схема связи с управляющими серверами изменилась: теперь адреса серверов создавались с помощью DGA (Domain Generation Algorithms). Для защиты от перехвата проверялась подпись загружаемого в ходе обновления файла (использовалась подпись RSA-1024).

К нововведениям этой версии некоторые исследователи относят и появление в сентябре сборки ZeuS-in-the-Mobile (ZitMo) для Android, Windows Mobile, BlackBerry и даже Symbian. Новоиспеченный трой работал в связке с «обычной» настольной версией Zeus и позволял обходить 2ФА онлайнового банкинга. По данным Check Point Software и Versafe, к концу 2012 года сборка ZitMo под названием Eurograber принесла своим хозяевам прибыль порядка 36 миллионов евро (около 47 миллионов долларов на тот момент).

Кто-то или пожадничал, или слил налево исходный код Zeus 2.0.8.9, но факт остается фактом: исходники почти актуальной версии Zeus попали в продажу в даркнете, это был февраль 2011 года. А потом то ли покупателей не нашлось, то ли продавца взломали — в мае исходники попали в паблик. Это событие стало, думаю, самым значимым для хакерского мира за 2011 год.

Отдельно стоит сказать о модуле HVNC (H означает Hidden). Это реализация VNC-сервера, но взаимодействует он с виртуальным рабочим столом, который пользователь увидеть не может. Позже на базе слитых исходников модуль HVNC переделали в отдельный проект.

После утечки сразу появились «умельцы», начавшие клепать из исходников Zeus свои трояны, которые порой были клонами Zeus чуть более, чем полностью, включая админку. Но были и более стоящие поделки — например, проект Citadel. Его главной особенностью стало создание онлайновой платформы, похожей на современный GitHub. Здесь заказчики могли запрашивать новые функции, сообщать об ошибках и добавлять собственные модули. Короче, разработка стала интерактивной и принесла немало денег своим админам. Покупателям даже предоставляли техподдержку — она включала, к примеру, постоянное поддержание Citadel в актуальном состоянии для обхода свежих защит в лице антивирусов.

Осенью 2011 года исследователь по имени Роман Хюсси (занимался изучением Zeus), исследуя один из вариантов Zeus, заметил странный UDP-трафик. Дальнейший анализ показал, что новый вариант Zeus имел несколько IP-адресов в конфигурационном блоке и компьютеры с этими IP отвечали инфицированной системе. За сутки было выявлено примерно 100 тысяч уникальных IP-адресов, с которыми связывалась новая модификация, из них большая часть была расположена в Индии, Италии и США.

Оказалось, что Zeus обзавелся пиринговыми функциями, предназначенными для обновления и основанными на протоколе Kademlia. Из-за использования названия скрипта gameover.php этой версии дали название GameOver.

В начале 2012 года обнаружился еще один вариант Zeus GameOver: он содержал встроенный сервер nginx, чтобы взаимодействовать с другими ботами через протокол HTTP. С этого момента каждый бот мог выступать в качестве прокси для связи с исходным C&C, а защита от распространения «обновлений» специалистами по другую сторону баррикад обеспечивалась все той же подписью файлов. Версия GameOver оказалась весьма живучей и активна до сих пор.

![Как появлялись и гибли крупнейшие армии вредоносных программ Как появлялись и гибли крупнейшие армии вредоносных программ]()

Для распространения бота использовались более 74 тысяч взломанных FTP-серверов, спам, мошенничество с фальшивой техподдержкой, эксплоиты и даже социальная инженерия в соцсетях. Короче, весь джентльменский набор.

Позже появилась информация о том, что ФБР совместно со специалистами примерно десятка стран раскрыло группировку, стоящую за созданием Zeus. Все ее участники были объявлены в розыск, в том числе и предполагаемый организатор — некто Евгений Богачёв. По данным ФБР, Богачёв живет в Анапе и владеет яхтой. За его голову предлагают рекордную сумму в 3 миллиона зеленых американских рублей! С тех пор об обновлениях Zeus слышно немного: автор, по видимости, залег на дно, а подвижек в розыске вообще нет. Будем ждать новостей.

Говоря «об обновлениях слышно немного», я имею в виду, что изначальный Zeus фактически перестал поддерживаться, но в 2015 году появилась его новая интересная модификация — она получила название Sphinx. Ее панель особо ничем не отличатся, но внутри это новый троян, хорошо переработанный неизвестными авторами. Сейчас, в связи с коронавирусом, он особенно активен и распространяется с помощью социальной инженерии. Для прикрытия использовалась липовая подпись «Лаборатории Касперского» и самопальный сертификат.

Лечение Zeus очень непростое: он успешно обходит антивирусы с помощью полиморфного шифрования, заражает множество файлов и постоянно обновляется. Лучшее лекарство — переустановить зараженную систему, но при большом желании можно попробовать найти и вылечить зараженные файлы, естественно, безо всяких гарантий успеха.

Storm

- Краткая характеристика: email-червь для спама и DDoS

- Годы жизни: 2007–2008

- Количество заражений: около 2 миллионов

- Метод распространения: спам

Storm (AKA Zhelatin) впервые был замечен в начале 2007 года и рассылался под видом записей разрушений из-за сильных штормов в Европе. Уже с самого начала бот использовал социальную инженерию в письмах, а в роли приманки в теме указывались даже такие «новости», как воскрешение Саддама Хусейна. Но если бы СИ была единственной особенностью ботнета Storm, он бы не попал в нашу подборку. Для своего времени Storm был, наверное, самой технологичной малварью. В нем реализована децентрализованная система управления через P2P на основе протокола Overnet (в основе сети eDonkey) и полиморфизм на стороне сервера.

Серверный полиморфизм до этого применялся только в ботнете Stration, который впервые засветился в 2006 году. Впоследствии между этим ботнетом и Storm была короткая и не особенно интересная война за компьютеры пользователей. Тем не менее в какой-то момент Storm составлял до 8% всей малвари на компьютерах с Windows.

В июле 2007 года, на пике своего роста, ботнет генерировал порядка 20% всего спама в интернете, рассылая его с 1,4 миллиона компьютеров. Занимался он продвижением лекарств и других медикаментов: как относительно легальных, вроде виагры, так и запрещенных.

Примерно в то же время были замечены попытки разбить ботнет на несколько обособленных подсетей. Возможно, авторы хотели продавать доступ к зараженным машинам по частям заинтересованным лицам. Так или иначе, из этого ничего не вышло.

Ботнет довольно жестоко защищал свои ресурсы от слишком любопытных исследователей. Когда обнаруживались частые обращения с одного и того же адреса для скачивания обновлений бота, что любят делать в антивирусных компаниях, боты начинали DDoS-атаку этого адреса. Кроме того, были с переменным успехом атакованы сайты компаний, которые мешали хозяевам ботнета делать свое черное дело. Так, в результате DDoS-атак на небольшое время была нарушена работа служб Spamhaus, SURBL (Spam URI Realtime Blocklists) и URIBL (Realtime URI Blacklist). Это нужно было для того, чтобы антиспам-решения не смогли обновить базы и заблокировать рассылки.

В какой-то момент по суммарной производительности зараженные «Штормом» ПК обошли тогдашние суперкомпьютеры. Представь, какая мощь была в руках у владельцев Storm! Если бы они решили вместо рассылки спама заняться параллельными вычислениями... Впрочем, не будем о грустном. Криптовалюты, про майнинг которых ты, конечно, подумал, в тот момент еще не родились из идей Сатоси Накамото, так что майнить было нечего. А жаль. В роли злостного майнера ботнет смотрелся бы в нашей подборке куда интереснее.

Так бы шло и дальше, но в конце 2008 года ботнет, будто по мановению волшебной палочки, исчез. В «Лаборатории Касперского» считают, что это случилось из-за закрытия Russian Business Network — криминального абьюзоустойчивого хостинга из России. По другой версии, которая мне кажется более реальной, Storm был уничтожен силами исследователей безопасности. На конференции Chaos Communication Congress (декабрь 2008 года) группа хакеров показала тулзу Stormfucker, которая, используя баг в Storm, самостоятельно распространялась через сеть Оvernet и лечила зараженные компы. А в Microsoft, как обычно, происходящее толкуют по-своему: там считают, что избавиться от ботнета помогло обновление Windows. На чем-то одном специалисты так и не сошлись.

Конечно же, место под солнцем обычно не пустует, и с кончиной Storm появился новый ботнет из трояна Waledac. Хоть кодом он был совсем непохож на своего предшественника, но Waledac подозрительно напоминал Storm в некоторых особенностях: использование Fast Flux хостинга C&C, серверный полиморфизм, функции рассылки спама и механизм обновления через P2P. Даже шаблоны спамерских писем почти повторяли шаблоны из Storm. Рекламировал Waledac те же товары тех же продавцов, что и Storm. Наглядная демонстрация того, как один ботнет прикрывается и ему на смену тут же приходит новый.

Storm казался призраком, пока в 2010 году участники проекта Honeynet Project не обнаружили его новый вариант. Он приблизительно на две трети состоял из кода первого варианта: 236 из 310 функций червя остались без изменений. Улетел на помойку кусок, отвечающий за пиринг (похоже, из-за Stormfucker), а протокол общения с C&C переделали на HTTP (раньше — сокеты на TCP). К счастью, Storm 2.0 не получил такого широкого распространения, как его старший брат, что могло случиться из-за передачи сырцов первой версии другой команде разработчиков.

Заметить симптомы заражения было относительно несложно, если мониторить попытки запуска процессов. Обычно вредоносные процессы назывались gameX.exe, где X — номер. Возможны следующие варианты:

game0.exe — бэкдор и загрузчик в одном флаконе, этот процесс и запускал остальные;game1.exe — SMTP-сервер для пересылки спама;game2.exe — стилер адресов email;game3.exe — модуль рассылки спама;game4.exe — DDoS-утилита;game5.exe — процесс обновления бота.

Код запускался руткитом из %windir%system32wincom32.sys, что позволяло обойти некоторые защитные механизмы. Хотя коду руткита в ядре и так плевать на любую защиту, ведь выколупать что-либо из ядра, даже зная его внутреннее устройство, — задача вовсе не такая тривиальная, как кажется.

Также руткит не стеснялся подделывать антивирусные программы, чтобы пользователю казалось, что защита работает штатно, — при том что она не работала вовсе.

Таким образом, Storm стал одним из первых коммерческих готовых к использованию спамерских инструментов. Пусть просуществовал он недолго, но зато показал путь другим злоумышленникам, которые стали поступать схожим образом.

Продолжение доступно только участникам

Материалы из последних выпусков становятся доступны по отдельности только через два месяца после публикации. Чтобы продолжить чтение, необходимо стать участником сообщества «Xakep.ru».

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

1 год

7690 р.

|

1 месяц

720 р.

|

Я уже участник «Xakep.ru»

Источник