![Злоумышленники используют службу Windows Error Reporting для бесфайловых атак Злоумышленники используют службу Windows Error Reporting для бесфайловых атак]()

Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»

Эксперты Malwarebytes обнаружили хак-группу, которая занимается кибершпионажем и злоупотребляет функциональностью службы регистрации ошибок Windows (Windows Error Reporting, WER) для проведения бесфайловых атак. В целом использование WER с целью обхода защиты – не новая тактика, однако теперь ее, похоже, использует некая новая хак-группа.

«Злоумышленники взломали сайт, на котором в итоге разместили свои пейлоады, и применили фреймворк CactusTorch для проведения бесфайловой атаки с использованием нескольких методов антианализа», — пишут исследователи.

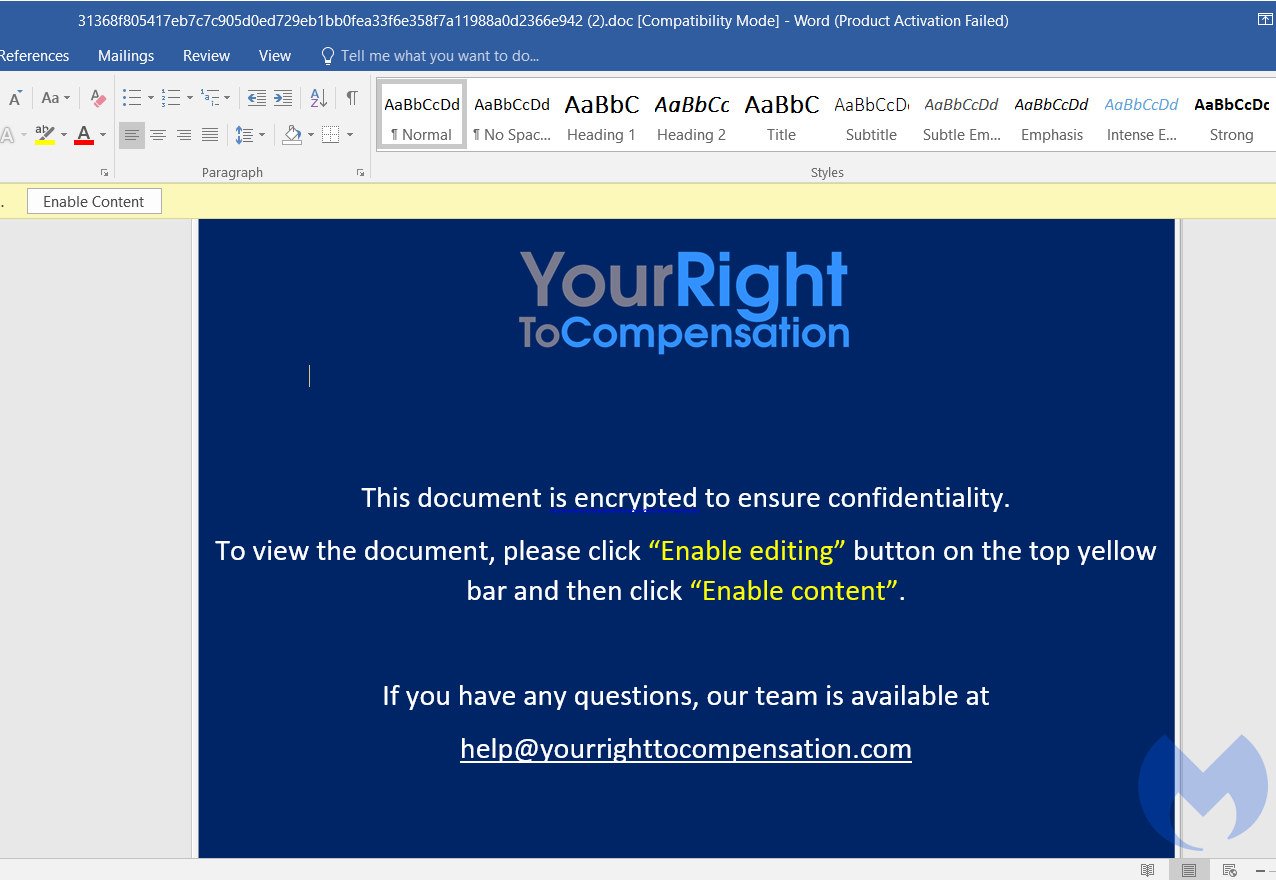

Атака была замечена 17 сентября текущего года, когда аналитики обнаружили фишинговые письма, содержащие вредоносный документ в ZIP-архиве. То есть изначальный пейлоад попадал на компьютеры жертв посредством направленного фишинга, где приманками выступали документы, связанные с выплатой компенсаций.

![Злоумышленники используют службу Windows Error Reporting для бесфайловых атак Злоумышленники используют службу Windows Error Reporting для бесфайловых атак]()

Если жертва открывала такой документ, срабатывал вредоносный макрос, отвечавший за выполнение shell-кода (специальная версия VBA-модуля CactusTorch). Он, в свою очередь, применял технику DotNetToJscript и загружал в память устройства .NET пейлоад. Бинарник выполнялся в памяти компьютера, не оставляя никаких следов на жестком диске, и внедрял shell-код в WerFault.exe, процесс Windows службы WER.

Отмечается, что аналогичный метод инжектов используется для уклонения от обнаружения и другой малварью, включая вымогателя Cerber и NetWire RAT.

Служба Windows Error Reporting, в которую внедряется вредоносный код, проходит ряд антианалитических проверок, чтобы обнаружить признаки отладки, виртуальной машины или песочницы. Если все проверки пройдены, малварь перейдет к следующему шагу: расшифрует и загрузит финальный sell-код, а также полезную нагрузку с сайта asia-kotoba[.]net.

К сожалению, аналитикам Malwarebytes не удалось изучить этот итоговый пейлоад, так как URL-адрес был недоступен, когда исследователи анализировали атаку.

Хотя эксперты не смогли с уверенностью приписать эти атаки какой-либо конкретной хакерской группе, некоторые индикаторы и использованная злоумышленниками тактика указывают кибершпионскую вьетнамскую группу APT32 (она же OceanLotus и SeaLotus), в частности известную атаками на BMW и Hyundai.

К примеру, ранее APT32 e;t использовала VBA-модуль CactusTorch для распространения малвари Denis RAT. Кроме того, домен yourrighttocompensation[.]com, зарегистрированный в Хошимине, Вьетнам, использовался для размещения и доставки фишинговых документов и вредоносных пейлоадов в рамках свежей кампании.

Источник