![Исследователи превратили умные пульты Comcast в подслушивающие устройства Исследователи превратили умные пульты Comcast в подслушивающие устройства]()

Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»

Специалисты компании Guardicore изучили пульты дистанционного управления XR11, работающий с приставкой Xfinity X1, и разработали атаку WarezTheRemote. Исследователи пришли к выводу, что из пультов можно сделать скрытые шпионские устройства и следить за пользователями.

Пульты XR11предоставляются американским телекоммуникационным гигантом Comcast клиентам платформы Xfinity. В общей сложности на сегодня было продано более 18 000 000 таких устройств. Такие пульты позволяют пользователям переключать каналы, искать программы и выполнять другие действия с помощью голосовых команд.

Первая фаза атаки WarezTheRemote связана с тем, что злоумышленник передает на устройство вредоносную прошивку. Дело в том, что устройство использует радиочастоту, а не инфракрасный порт для связи с приставкой. Поскольку радиочастота имеет большую дальность действия, хакер может организовать такую атаку со значительного расстояния.

Хотя коммуникации между пультом и приставкой зашифрованы, прошивка пульта работает некорректно и не может гарантировать, что на зашифрованные запросы принимаются только зашифрованные ответы, то есть злоумышленник имеет возможность отправлять пульту вредоносные ответы в формате простого текста.

Также исследователи рассказывают, что пульт ДУ проверяет наличие обновлений прошивки раз в 24 часа, опрашивая спаренную с ним приставку. Как оказалось, атакующий без труда мог выдать себя за приставку, воспользоваться уязвимостью, связанной с шифрованием, а затем сообщить удаленному устройству, что доступно обновление (образы прошивок не были подписаны).

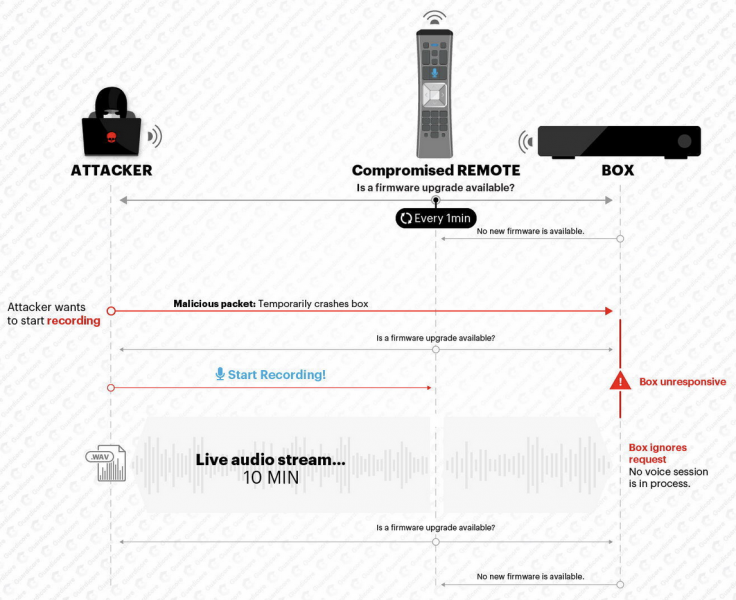

Более того, специалисты не только нашли способ передать пульту вредоносную прошивку, но также осуществили DoS-атаку на саму приставку, чтобы гарантировать, что та не помешает атаке на пульт (загрузка прошивки занимает примерно полчаса, и данный процесс может быть нарушен).

В итоге, исследователи перепрошили XR11 с помощью WarezTheRemote и получили возможность удаленно активировать микрофон устройства. Передача звука осуществлялась с помощью радиочастоты, что позволяло атакующему шпионить за пользователем, ведь пульт улавливает голос жертвы на расстояния до 15 футов (около 5 метров).

![Исследователи превратили умные пульты Comcast в подслушивающие устройства Исследователи превратили умные пульты Comcast в подслушивающие устройства]()

В отчете специалистов подчеркивается, что для проведения атаки не требуется дорогостоящее оборудование. Так, для WarezTheRemote понадобятся только RF-ресивер и антенна на 16 dBi, чья суммарная стоимость составляет несколько сотен долларов. Эти устройства позволят провести атаку с расстояния примерно 65 футов (около 20 метров). При этом в Guardicore уверены, что атака может сработать даже на больших расстояниях, если использовать более мощную аппаратуру.

Исследователи уведомили Comcast о найденных проблемах еще в апреле текущего года, и 14 июля 2020 года компания начала выпускать исправления. Производитель сообщил, что в прошивке версии 1.1.4.0 все вышеописанные баги были устранены (включая баг, позволявший спровоцировать у приставки отказ в обслуживании), и обновленная версия начала распространяться на устройства 24 сентября.

Источник