![Малварь Kinsing атакует серверы Docker Малварь Kinsing атакует серверы Docker]()

Рекомендуем почитать:

Xakep #251. Укрепляем VeraCrypt

- Содержание выпуска

- Подписка на «Хакер»

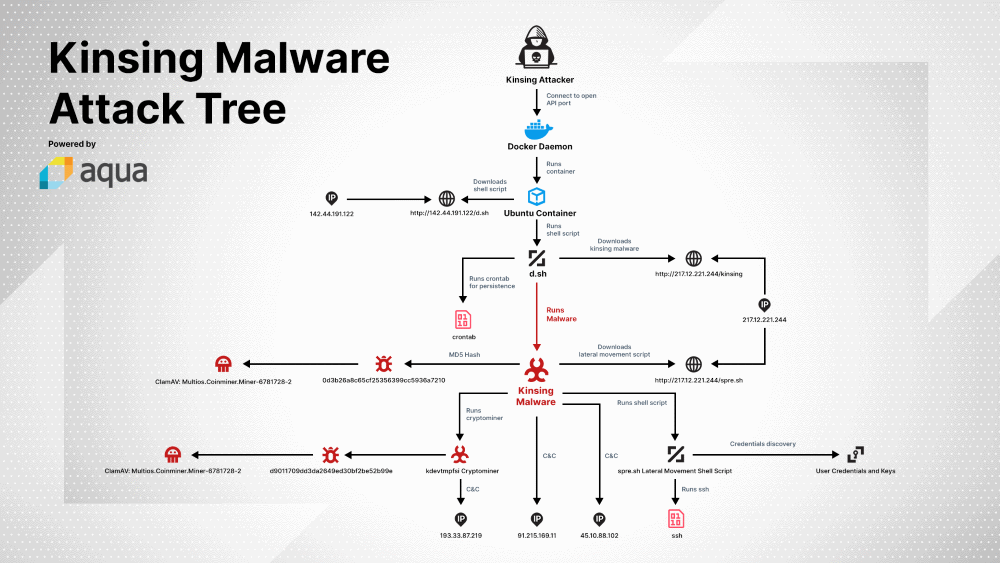

Специалисты Aqua Security сообщают об атаках, начавшихся в последние несколько месяцев. Неизвестные злоумышленники сканируют сеть в поисках серверов Docker, использующих порты API, которые открыты для всех желающих, без паролей. Такие незащищенные хосты в итоге подвергаются компрометации: на них устанавливают майнинговую малварь под названием Kinsing.

![Малварь Kinsing атакует серверы Docker Малварь Kinsing атакует серверы Docker]()

Исследователи пишут, что атаки начались еще в прошлом году и продолжаются до сих пор. Причем эти атаки являются лишь одним из пунктов в длинном списке вредоносных кампаний, нацеленных на Docker. Так как эти системы в случае взлома предоставляют хакерам беспрепятственный доступ к огромным вычислительным ресурсам.

По словам экспертов, когда хакеры находят экземпляр Docker с открытым портом API, они используют этот доступ для раскатки контейнера Ubuntu, куда загружают и устанавливают вредоносное ПО Kinsing.

Основная цель данной малвари — добыча криптовалюты на взломанном Docker, но малварь имеет и дополнительные функции. Так, среди них выполнение скриптов, которые удаляют другие вредоносные программы, могут работать локально, а также собирают локальные учетные данные SSH и пытаются продолжить распространение в контейнерную сеть компании, чтобы заразить и другие облачные системы все там же майнером Kinsing.

Так как атаки Kinsing продолжаются и сейчас, Aqua Security рекомендует компаниям проверить безопасность Docker и убедиться, что никакие административные API не доступны из вне. Такие эндпоинты должны находиться за брандмауэром или VPN (если так необходимо, чтобы они были доступы из интернета), а также отключаться, если они не используются.

Источник