![Уязвимости позволяли воровать учетные данные из парольных менеджеров Уязвимости позволяли воровать учетные данные из парольных менеджеров]()

Рекомендуем почитать:

Xakep #251. Укрепляем VeraCrypt

- Содержание выпуска

- Подписка на «Хакер»

Эксперты из Йоркского университета рассказали о том, как им удалось обнаружить уязвимости в популярных менеджерах паролей. Баги позволяли малвари похищать учетные данные пользователей.

Оказалось, что еще в 2017 году исследователи проанализировали пять популярных менеджеров паролей: LastPass, Dashlane, Keeper, 1Password и RoboForm. Анализ помог обнаружить четыре ранее неизвестные уязвимости, в том числе одну, которая вела к раскрытию учетных данных. Так, наиболее серьезная из обнаруженных проблем позволяла вредоносному приложению выдать себя за легитимную программу и обманом заставить менеджер паролей раскрыть сохраненные учетные данные. Рассказывать о своих изысканиях раньше эксперты не рисковали, так как сочли это излишне опасным.

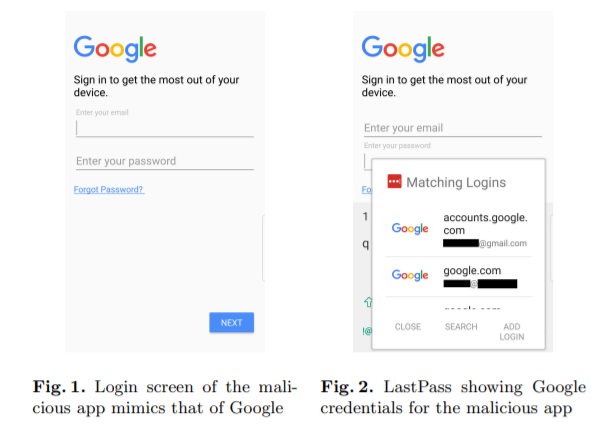

Главная проблема затрагивала Android-приложения 1Password и LastPass, которые были признаны уязвимыми для фишинговых атак, так как весьма странно определяли, какие сохраненные учетные данные предлагать для автозаполнения. Фактически, вредоносное приложение могло выдать себя за легитимное, просто используя идентичное имя.

Так, исследователи создали PoC-приложение, которое успешно атаковало LastPass (и могло проделать то же самое с 1Password). Это приложение имело экран входа в систему, разработанный таким образом, чтобы имитировать официальный экран входа Google, и, следовательно, его было трудно отличить от настоящего. В итоге LastPass предлагал для этого фейка автозаполнение учетными данными Google.

![Уязвимости позволяли воровать учетные данные из парольных менеджеров Уязвимости позволяли воровать учетные данные из парольных менеджеров]()

При этом эксперты отмечают, что атака имела ряд очевидных ограничений: вредоносное приложение должно быть установлено на устройстве жертвы, а сама жертва должна использовать уязвимые менеджеры паролей и автозаполнение, а также иметь учетные данные для целевого приложения, хранящиеся в зашифрованном хранилище.

Еще одна уязвимость, которую исследователи обнаружили во всех вышеперечисленных менеджерах паролей (за исключением 1Password), заключалась в том, что те не обеспечивали достаточную защиту учетных данных, скопированных в буфер обмена. В частности, в Windows 10 учетные данные могли быть вставлены из буфера обмена в виде обычного текста, даже если компьютер заблокирован. По мнению специалистов, для защиты от таких атак менеджеры паролей должны иметь возможность автоматически очищать буфер обмена через определенное время.

Хотя некоторые парольные менеджеры позволяют пользователям защитить свое хранилище паролей с помощью четырехзначного PIN-кода, эксперты пишут, что приложения RoboForm и Dashlane не имели счетчика количества неверных попыток ввода этого самого кода. То есть злоумышленник мог последовательно ввести два PIN-кода, затем удалить приложение из списка недавно использованных и попробовать еще два PIN-кода. Даже если атакующий вводит PIN-коды вручную, он все равно сможет подобрать PIN-код в среднем за 2,5 часа.

«Мы не полностью автоматизировали эту атаку, но полагаем, что в случае автоматизированной атаки на подбор PIN уйдет значительно меньше времени», — пишут эксперты.

Исследователи связались с разработчиками протестированных парольных менеджеров еще в 2018 году. Сообщается, что пять вендоров ответили на их запросы и прислушались к предупреждениям, однако исправления были выпущены не для всех обнаруженных проблем, так как многие найденные уязвимости получили низкий приоритет.

Источник