Рекомендуем почитать:

Xakep #248. Checkm8

- Содержание выпуска

- Подписка на «Хакер»

Издание BleepingComputer сообщает, что известный вымогатель Ryuk теперь использует функцию Wake-on-LAN, чтобы включать устройства в скомпрометированной сети и обеспечивать себе более успешное шифрование.

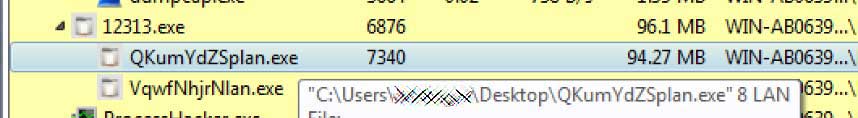

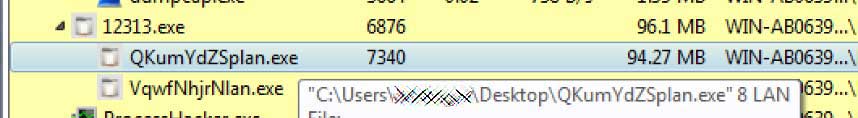

Согласно недавнему анализу Ryuk, проведенному главой SentinelLabs Виталием Кремезом, когда малварь выполняется, она порождает подпроцессы с аргументом 8 LAN.

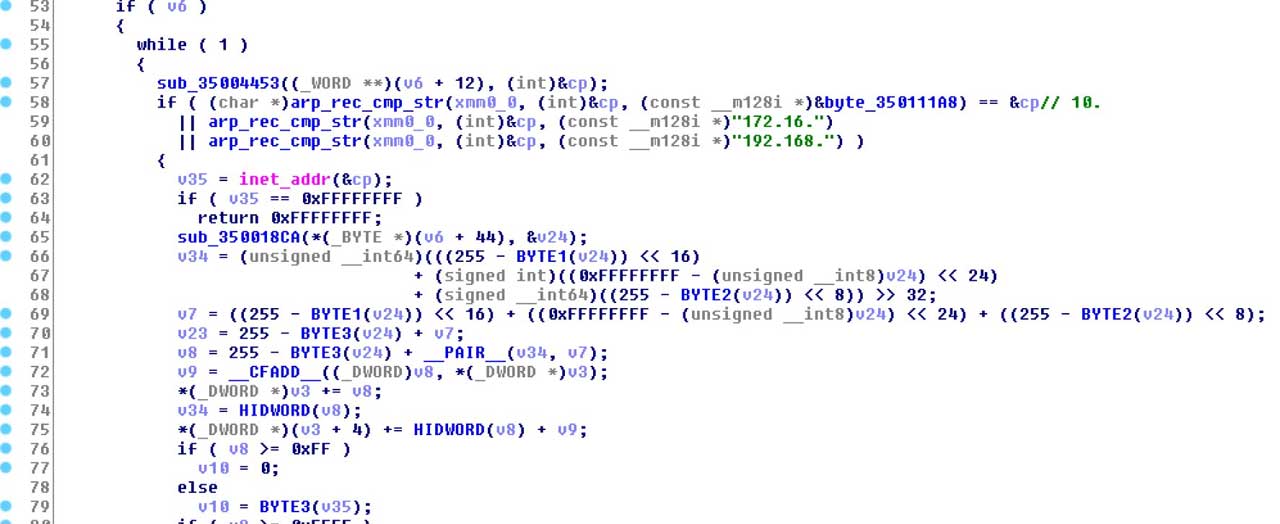

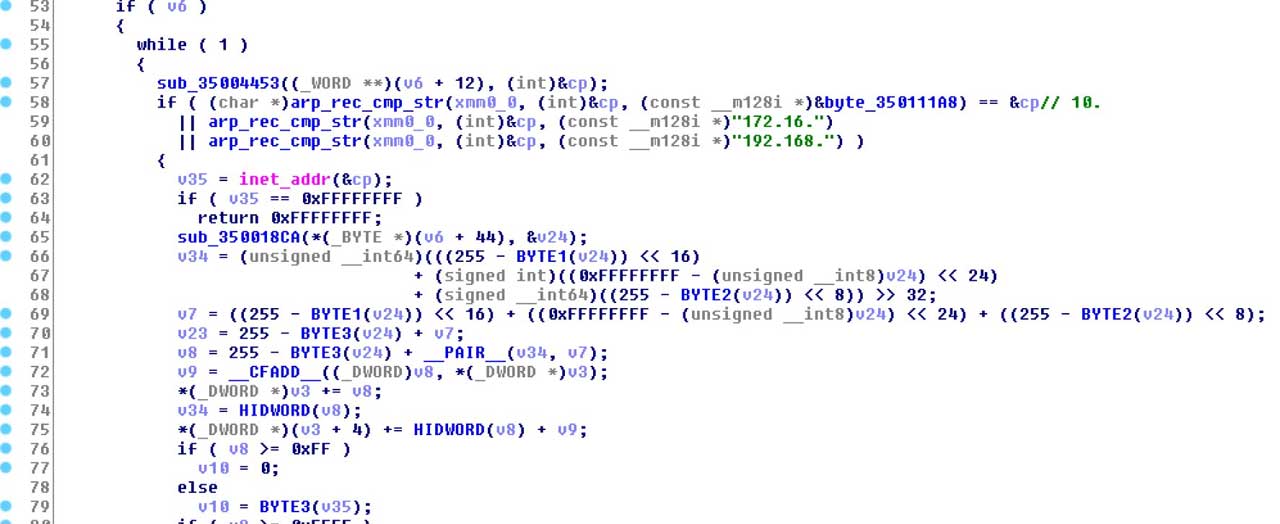

Таким образом Ryuk сканирует ARP-таблицу устройства, которая представляет собой список известных IP-адресов в сети и связанных с ними MAC-адресов, и проверяет, являются ли эти записи частью подсетей «10.», «172.16.» и «192.168».

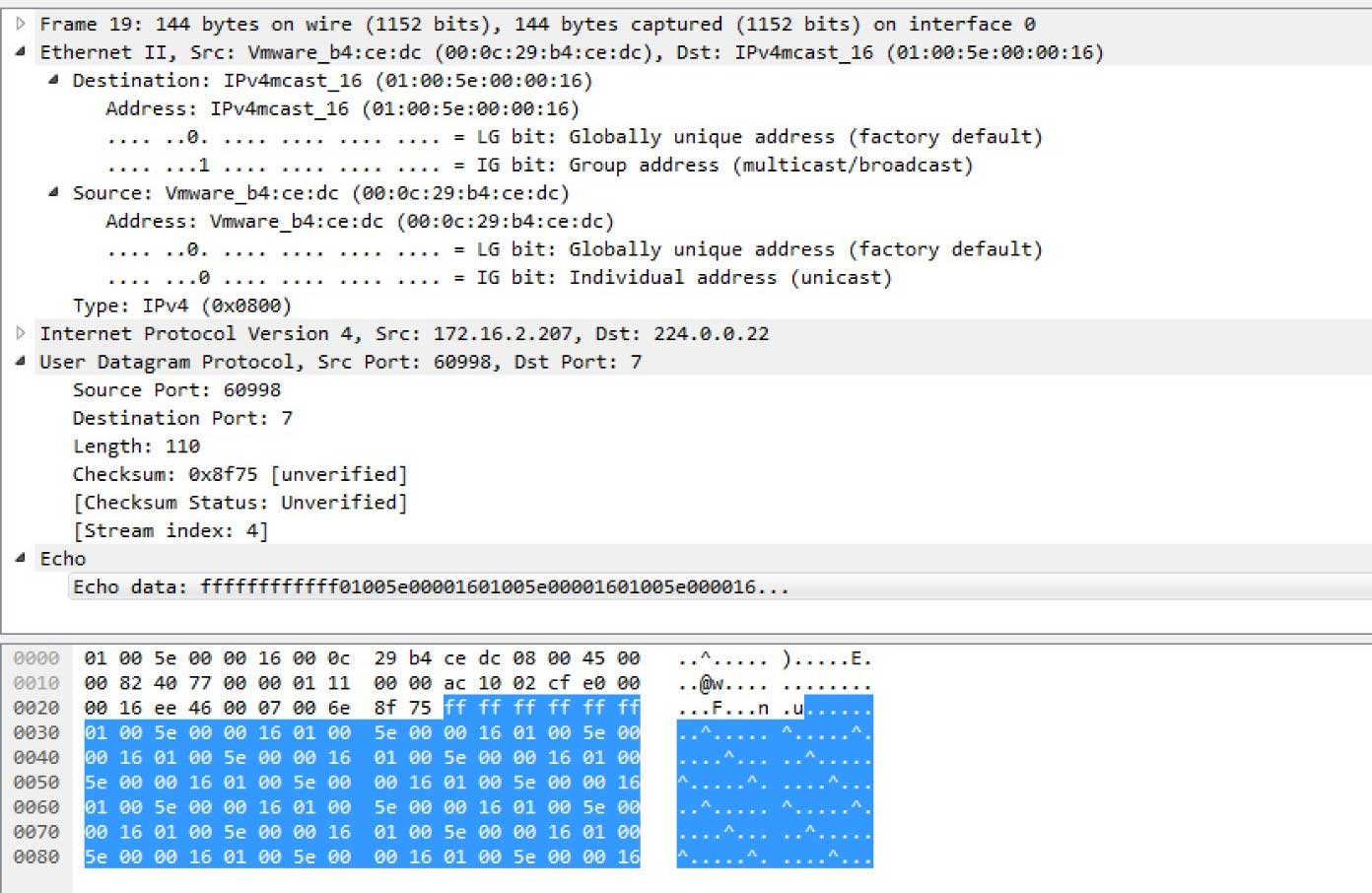

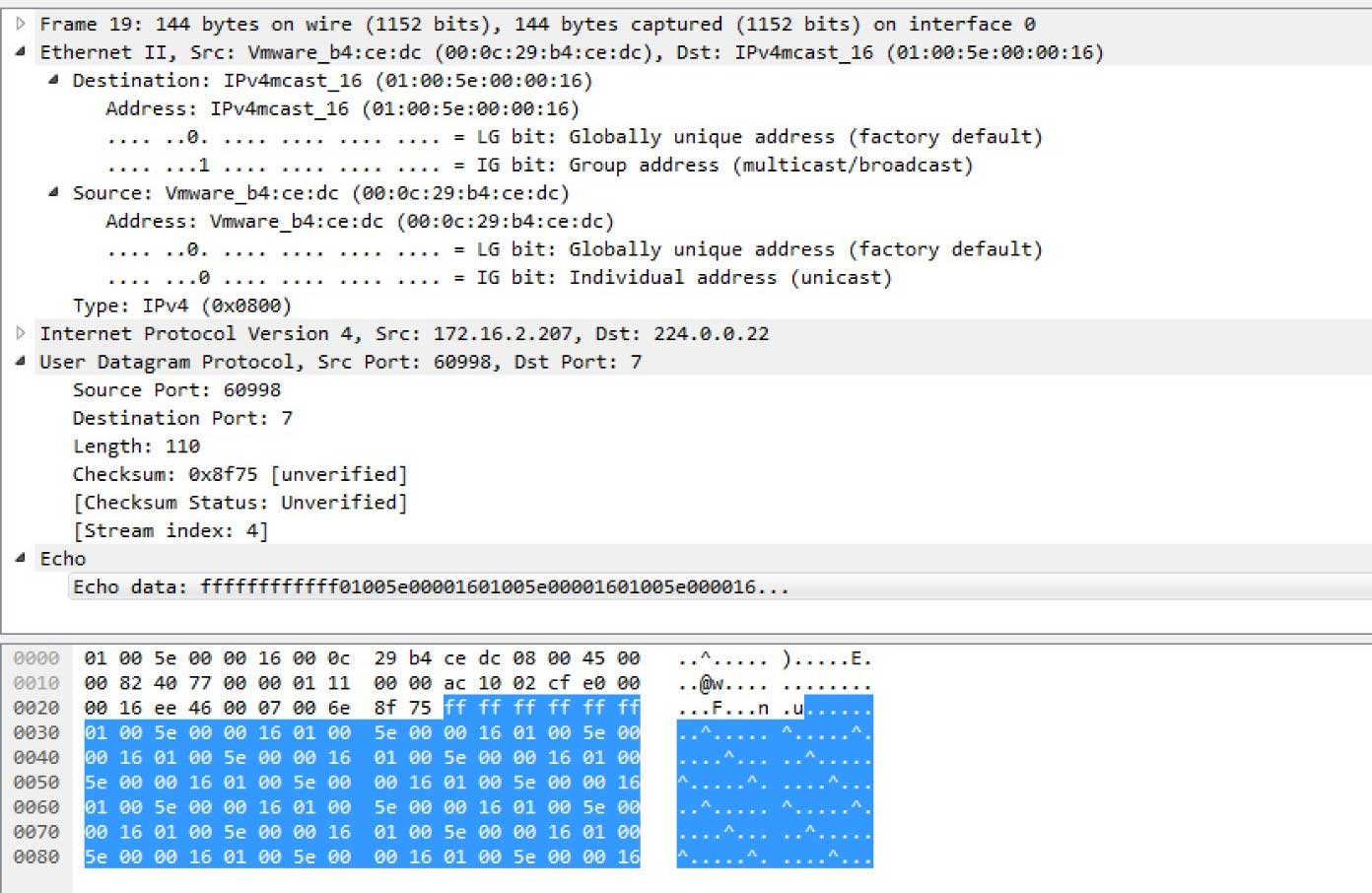

Если запись ARP является частью любой из этих подсетей, Ryuk отправит пакет Wake-on-LAN на MAC-адрес устройства, чтобы оно включилось и «проснулось», а затем шифрует его. Таким образом операторы шифровальщика добиваются распространения своей малвари на как можно большее количество устройств, что может быть особенно актуально в корпоративных средах.

Кремез отмечает, что для защиты от этого нововведения администраторами стоит разрешать пакеты Wake-on-LAN только с административных устройств и рабочих станций. Хотя даже это не поможет, если скомпрометирована будет рабочая станция самого администратора.

Источник

|

|