Рекомендуем почитать:

Xakep #248. Checkm8

- Содержание выпуска

- Подписка на «Хакер»

Специалисты WebArx сообщили об опасных уязвимостях, обнаруженных в составе плагинов для WordPress WP Time Capsule и InfiniteWP. Оба плагина в этом месяце уже получили патчи от разработчика.

По словам исследователей, в обоих случаях злоумышленник имел возможность обойти аутентификацию. Причины уязвимостей сводились к «логическим проблемам» в коде, эксплуатируя которые, атакующий мог получить доступ администратора без необходимости вводить пароль.

Аналитики пишут, что плагин InfiniteWP в настоящее время установлен на 300 000 сайтов, тогда как официальный сайт продукта и вовсе заявляет о 513 000 установок.

Уязвимость в плагине была устранена разработчиком (Revmakx) 8 января 2020 года, с выходом InfiniteWP Client 1.9.4.5. К настоящему моменту патч установили порядка 167 000 пользователей, то есть еще примерно 130 000 сайтов пока уязвимы для потенциальных атак.

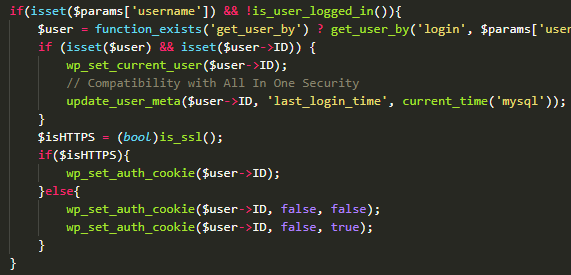

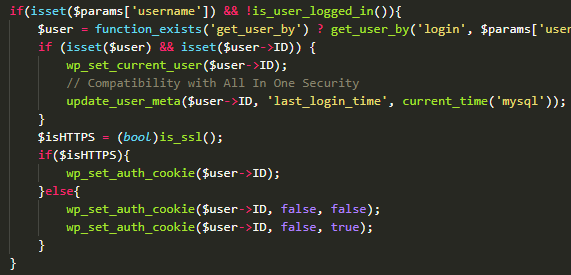

Проблема была обнаружена в файле init.php, в функции iwp_mmb_set_request, предназначенной для проверки аутентификации действий, которые пытается предпринять пользователь. Однако readd_site и add_site не проводили проверку авторизации, что позволяло любому пользователю получить права администратора.

«Чтобы запрос даже добрался до уязвимой части кода, нужно сначала закодировать полезную нагрузку с помощью JSON, затем Base64, а после отправить ее в исходном виде на сайт в POST-запросе, — пишут специалисты WebARX. — Все, что нужно знать — это username администратора сайта. После отправки запроса вы автоматически войдете в систему как пользователь».

Еще один обход аутентификации, позволяющий пользователям входить в систему в качестве администраторов, был обнаружен в другом плагине — WP Time Capsule. Этот плагин также создан Revmakx и активен более чем на 20 000 сайтов. Эксплуатация уязвимости в данном случае тоже сводилась к отправке POST-запроса, причем даже без необходимости кодирования полезной нагрузки. Уязвимость в нем так же была исправлена разработчиком 8 января 2020 года, и с тех пор почти все пользователи (примерно 19 180) уже обновили свои установки.

Источник

|

|