Как и предрекали ранее, специалисты продолжают обнаруживать новые вариации атак Meltdown и Spectre. На этот раз доклад опубликовала группа исследователей из Северо-Восточного университета (Бостон, США), совместно со специалистами IBM Research. Новая атака класса Spectre получила название SplitSpectre.

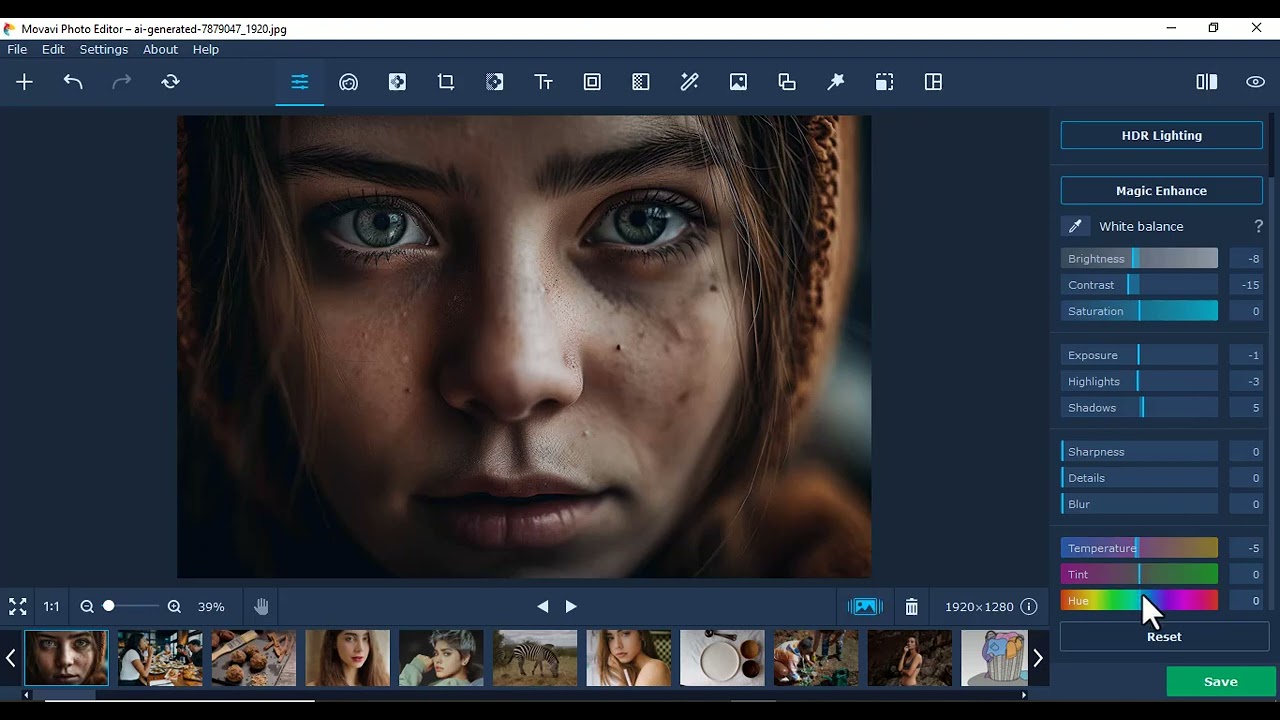

SplitSpectre представляет собой вариацию оригинальной проблемы Spectre версии 1, о которой стало известно в январе 2018 года. Разница между эксплуатацией данных уязвимостей состоит не в том, на какую именно часть микроархитектуры процессора нацелена атака, но в том, как она реализована. Исследователи уверяют, что использовать SplitSpectre куда проще, чем оригинальный баг. Отличия между SplitSpectre и Spectre версии 1 приведены на иллюстрации ниже.

Доклад группы гласит, что SplitSpectre позволяет «растянуть» окно спекулятивных вычислений, что серьезно облегчает задачу атакующего. Специалисты тестировали новую атаку на процессорах Intel Haswell и Skylake, а также AMD Ryzen и JavaScript-движке SpiderMonkey 52.7.4.

При этом исследователи успокаивают, что уже существующих защитных решений против проблемы Spectre (микрокоды для процессоров, софтверные обновления для ОС, компиляторов и браузеров, выпущенные производителями еще в начале текущего года) должно хватать и для защиты SplitSpectre.

Если же необходимые патчи и обновления не были установлены, атака SplitSpectre «жизнеспособна». Для ее реализации потребуется тщательно изучить микроархитектурные параметры конкретных семейств процессоров, и для этой цели исследователи создали специальный инструмент, получивший название Speculator, который в будущем планируют опубликовать в открытом доступе.

Источник

|

|