Рекомендуем почитать:

Xakep #252. Чемоданчик хакера

- Содержание выпуска

- Подписка на «Хакер»-35%

ИБ-исследователи компании ESET обнаружили новые атаки русскоязычной хакерской группы Turla (она же Waterbug, Snake, WhiteBear, VENOMOUS BEAR и Kypton), направленные на два министерства иностранных дел в Восточной Европе, а также на парламент неназванной страны в Кавказском регионе. По данным аналитиков, эти атаки произошли в январе 2020 года и использовали обновленную версию малвари ComRAT.

Напомню, что первое официальное упоминание хак-группы Turla было датировано 2008 годом и связано со взломом Министерства обороны США. Из-за этого довольно долгое время считалось, что группировка начала свою деятельность примерно в 2007 году, но несколько лет назад ИБ-специалисты обнаружили следы Turla в атаках 20-летней давности, то есть теперь считается, что группировка, вероятно, была активна с начала конца 90-х годов.

В разное время с Turla связывали многочисленные инциденты информационной безопасности – захват спутниковых каналов связи для маскировки своей деятельности, атаки на органы государственного управления и стратегические отрасли, включая оборонную промышленность в Европе, на Ближнем Востоке, в Азии и Африке.

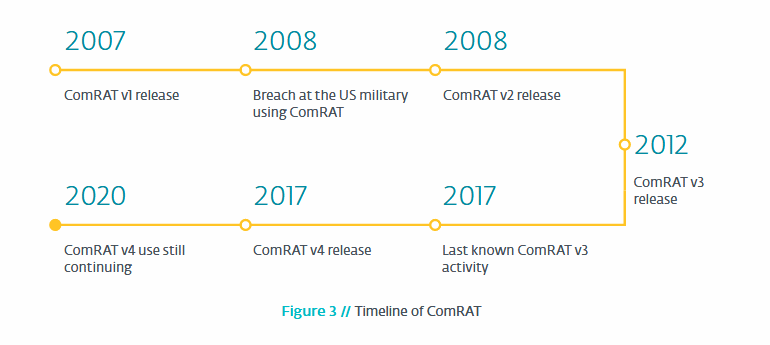

Вредонос ComRAT также известен под названием Agent.BTZ и является одним из старейших инструментов Turla. Эту малварь хакеры использовали еще в 2008 году, для хищения данных из сети Пентагона.

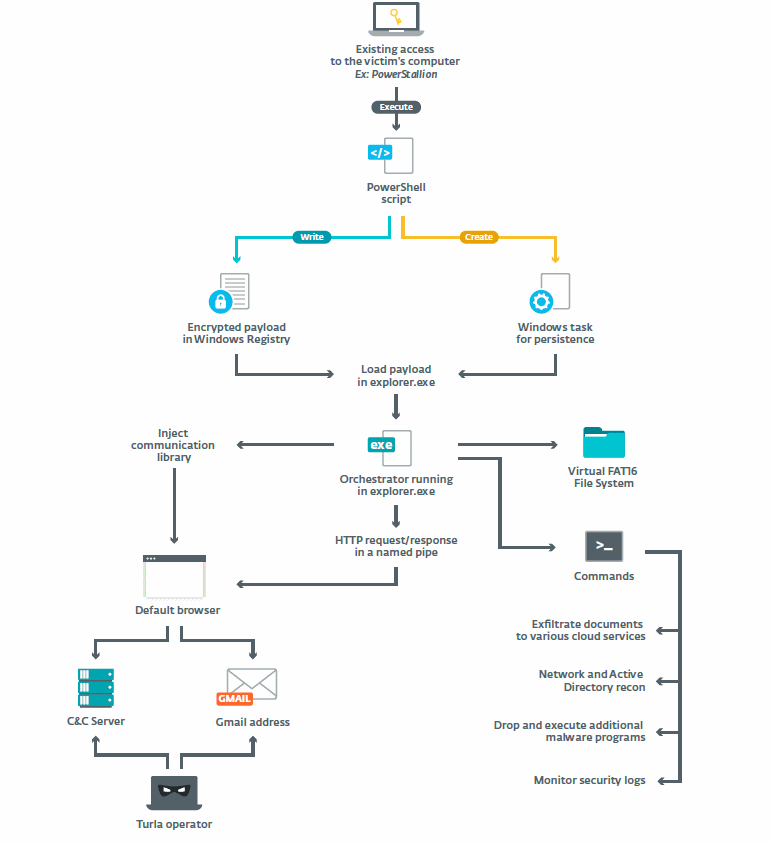

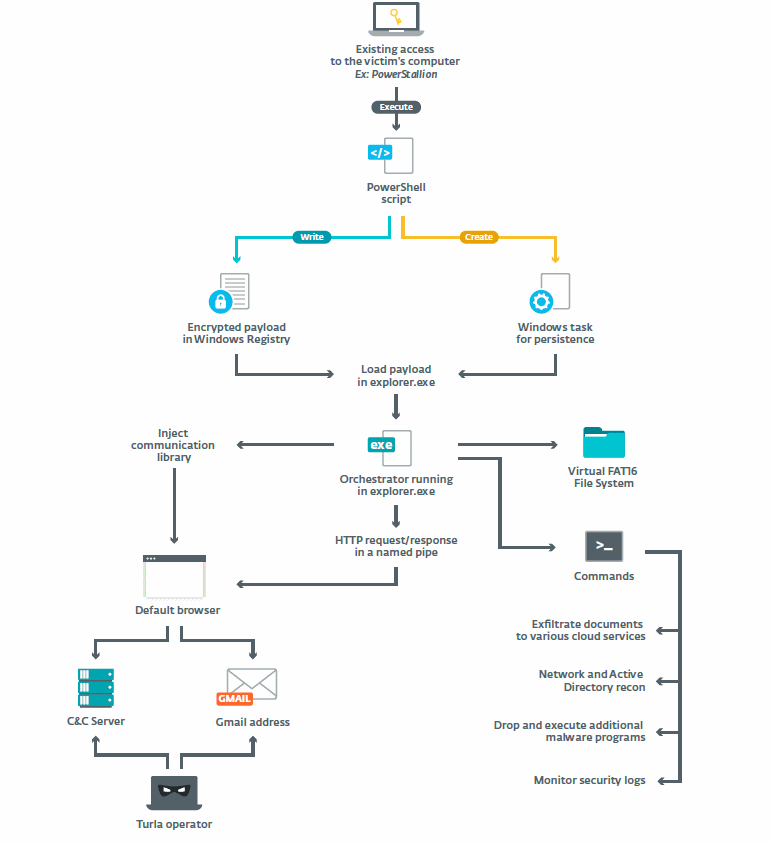

За последние годы ComRAT обновлялся несколько раз: новые версии были обнаружены в 2014 и 2017 годах. Последняя версия малвари, известная как ComRAT 4, появилась в 2017 году, однако в опубликованном на этой неделе отчете ESET говорится, что исследователи обнаружили новую вариацию ComRAT 4, имеющую сразу две новые функции.

Первая из этих функций — способность малвари собирать логи антивирусов с зараженного хоста и загружать их на один из своих управляющих серверов. Не совсем ясно, зачем это нужно членам Turla, но аналитики ESET полагают, что операторы малвари могут собирать логи, чтобы лучше понимать, какой из образцов вредоносного ПО был обнаружен защитными решениями. Эту информацию можно использовать для последующей настройки малвари, чтобы избежать обнаружений в других системах.

«Дело в том, что определить, какие именно файлы были похищены злоумышленниками, как правило, весьма сложно. Но для продвинутых хак-групп совершенно нормально попытаться понять, были ли они обнаружены, и остаются ли после их атак “следы” в системах», — рассказывают эксперты.

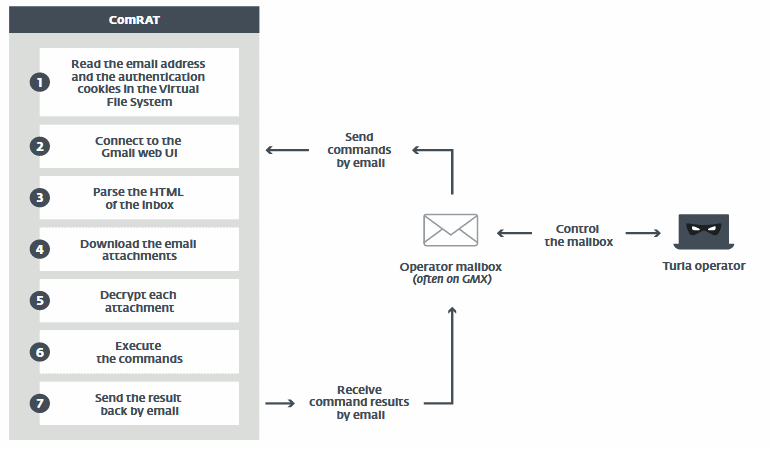

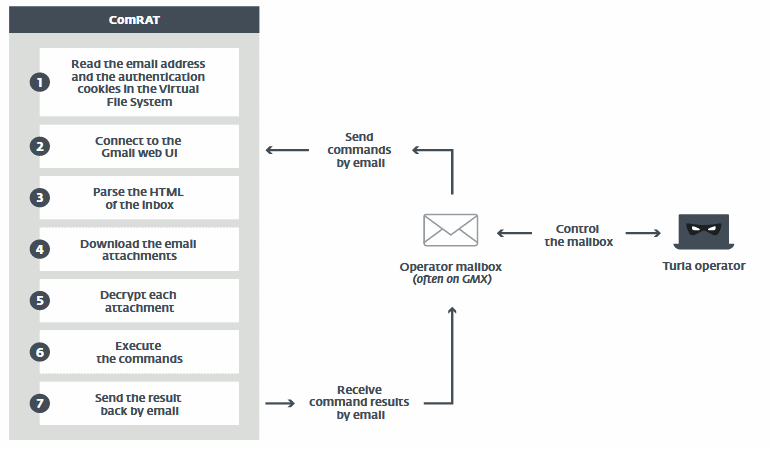

Вторая новая функциях – это возможность контролировать ComRAT через почтовый ящик Gmail. То есть, по сути, в настоящее время малварь имеет не один, а два C&C-механизма. Первый — это классический метод связи с удаленным сервером посредством HTTP для получения инструкций, которые нужно выполнить на зараженных хостах. Второй и новый метод — это использование веб-интерфейса Gmail.

Эксперты пишут, что последняя версия ComRAT 4 захватывает управление одним из браузеров жертвы, загружает предопределенный файл cookie и затем обращается к Gmail. В почтовом ящике малварь читает последние письма в папке «Входящие», откуда загружает вложения, а затем читает инструкции, содержащиеся в этих файлах.

Суть этого метода заключается в том, что каждый раз, когда хакерам из Turla нужно раздать новые команды установкам ComRAT, работающим на зараженных хостах, злоумышленники просто отправляют письмо на конкретный адрес Gmail. Все данные, собранные после выполнения инструкций, полученных таким образом, отправляются обратно в почтовый ящик Gmail, откуда данные передаются операторам малвари.

Аналитики ESET объясняют, что, невзирая на эти новые функции, Turla продолжает использовать ComRAT так же, как раньше, то есть малварь обычно выступает в роли полезной нагрузкой второго уровня на уже зараженных хостах. Обычно ComRAT используется для поиска в файловой системе определенных файлов, их хищения и передачи на удаленный сервер (как правило, для этого применяются аккаунты OneDrive или 4shared).

Напомню, что пару недель назад эксперты «Лаборатории Касперского» тоже опубликовали отчет о некоторых старых инструментах Turla, которые недавно получили интересные обновления. Так, новая версия малвари COMpfun получила новую систему связи с управляющим сервером: C&C-протокол вредоноса теперь полагается в работе на коды состояния HTTP.

Источник

|

|