Рекомендуем почитать:

Xakep #257. Pivoting

- Содержание выпуска

- Подписка на «Хакер»

Эксперты компании Juniper выявили многочисленные вредоносные кампании, которые используют для доставки полезной нагрузки paste-сайты (вместо обычных C&C-серверов). Таким образом хакеры прячут свой вредоносный код у всех на виду и, в числе прочего, экономят на инфраструктуре.

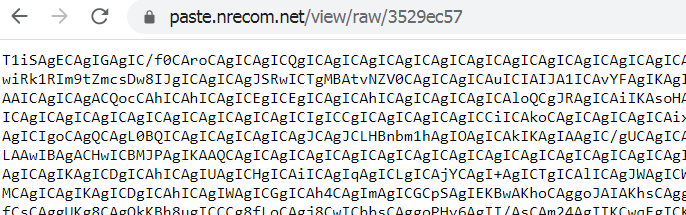

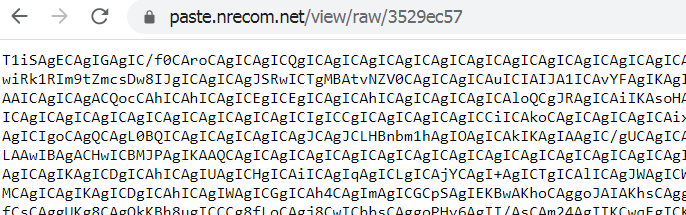

Исследователи пишут, что злоумышленники используют легитимные paste- сервисы, подобные paste.nrecom[.]net, для размещения своих пейлоадов. К примеру, этот сервис основан на опенсорсной имплементации Pastebin, которая носит название Strikked, и работает с 2014 года.

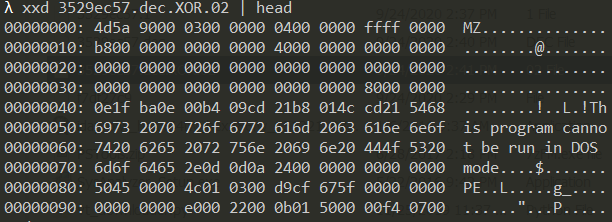

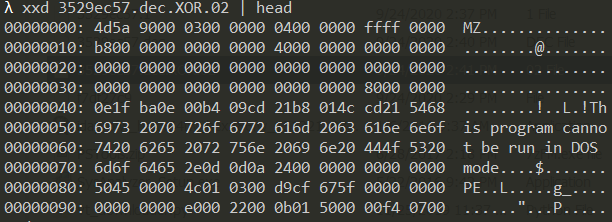

Хотя сайт поддерживает только обычные текстовые файлы, а не бинарники, как известно, любые данные, включая двоичные, можно представить в виде ASCII. Именно так и поступили операторы обнаруженной специалистами малвари.

«Поскольку этот сервис работает только с текстом, можно подумать, что там нельзя разместить исполняемый файл (двоичные данные), — рассказывает сотрудник Juniper Threat Labs Пол Кимайонг (Paul Kimayong). — Однако двоичные данные можно представить в виде текстового файла, просто закодировав его. Обычный метод кодирования в таком случае подразумевает использование base64. Именно это и сделали злоумышленники».

Более того, перед использованием base64 двоичный пейлоад подвергся шифрованию XOR, чтобы добавить угрозе еще один уровень обфускации. Такие данные трудно расшифровать без знания правильного ключа XOR.

По данным аналитиков, для распространения зашифрованных пейлоадов paste-сайты используют операторы такой малвари, как Agent Tesla, W3Cryptolocker, Redline Stealer и LimeRAT.

Атака, эксплуатирующая paste-сайты, обычно начинается с фишингового письма, содержащего вложение, например документ, архив или исполняемый файл. Пользователя обманом вынуждают открыть такое вредоносное вложение, и загрузка малвари для следующих этапов атаки осуществляется с paste.nrecom[.]net. Также исследователи пишут, что наблюдали малварь, которая аналогичным образом прятала на paste-сайтах свои конфигурационные данные.

Эксперты рекомендуют администраторам отслеживать трафик с paste.nrecom, на случай, если тот окажется вредоносным. Исследователи с сожалением отмечают, что просто заблокировать подобные ресурсы не всегда возможно, из-за законных вариантов их использования.

Напомню, что недавно самый популярный paste-сайт в мире, Pastebin, внедрил две новые функции, которые вызвали волну критики со стороны ИБ-специалистов: Burn After Read (самоуничтожение) и Password Protected Pastes (защита паролем). Тогда ИБ-эксперты рекомендовали блокировать Pastebin и другие подобные сайты в корпоративных сетях, так как всем известно, что ими злоупотребляют злоумышленники, а значит и относиться к таким ресурсам следует соответствующим образом.

Источник

|

|